Эволюция DDoS: анализ угроз в первом квартале 2025 года

2025-07-02

В первом квартале 2025 года Cloudflare зафиксировала беспрецедентный рост DDoS-атак, заблокировав свыше 20 млн подобных инцидентов — на 358% больше, чем за год до этого. Новый отчет компании раскрывает детали крупнейших атак, включая рекордные показатели по объему и интенсивности трафика, а также анализирует новые векторы угроз.

Еще едва начавшись, нынешний год стал рекордным по числу выявленных киберугроз и чем дальше, тем больше их становится. По данным нового отчета Cloudflare, одного из ведущих поставщиков решений по обеспечению кибербезопасности в интернете, в 2025 году мир столкнулся с новой волной DDoS-атак, характеризующихся не только увеличением количества инцидентов, но также ростом их сложности и мощности.

Рост количества и мощности атак

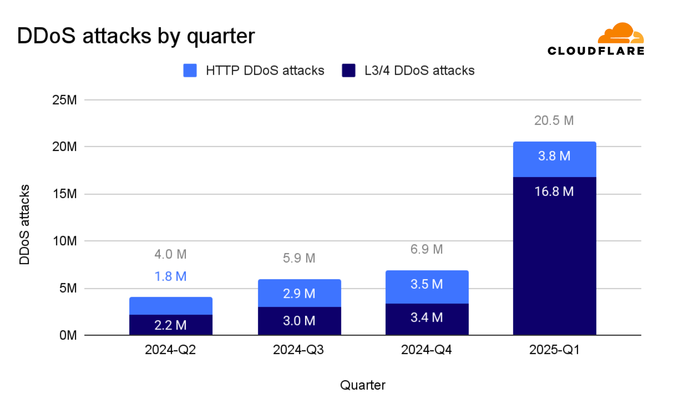

В течение лишь первого квартала 2025 года Cloudflare зафиксировала и отразила 20,5 млн DDoS-атак (почти в 4,5 раза больше, чем за тот же период годом ранее). Для сравнения, в течение всего 2024 года компания суммарно отразила 21,3 млн DDoS-атак. Такой резкий прирост говорит о том, что киберпреступники все активнее используют автоматизированные инструменты и ботнеты для генерации массовых нападений. Кроме того, рост наблюдается не только в количественном выражении, но и в плане разнообразия используемых векторов.

Особое беспокойство вызывает увеличение количества сетевых атак, направленных на уровни 3 и 4 модели OSI. Таковых было зарегистрировано 16,8 млн — рост составил 509% (здесь и далее — в сравнении с первым кварталом 2024 года. Это включает в себя атаки типа UDP flood, SYN flood, ACK flood и др., которые направлены на исчерпание сетевых ресурсов и перегрузку каналов передачи данных. HTTP-атаки, хотя и составляют меньшую часть (3,6 млн инцидентов), также показали значительный рост — на 83%. Эти атаки ориентированы на перегрузку веб-приложений и API-интерфейсов, что делает их особенно опасными для компаний, работающих в сфере e-commerce, SaaS и финансовых сервисов.

Рекордные показатели по объему и интенсивности

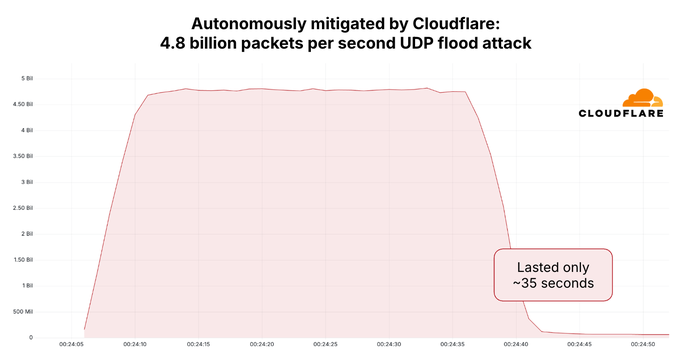

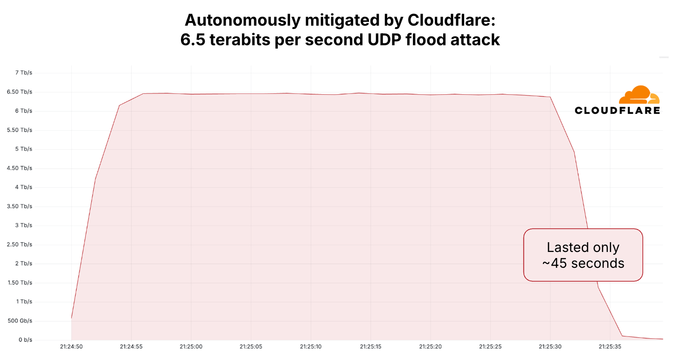

Также в отчетный период были зафиксированы инциденты, которые стали самыми мощными в истории оператора. В апреле злоумышленники провели DDoS-атаку с пиковым объемом 6,5 Тбит/с — это новый рекорд. Ранее такие объемы считались маловероятными даже для крупных ботнетов. Вторая значимая атака достигла интенсивности 4,8 млрд pps (пакетов в секунду), что превышает предыдущий рекорд на 52%.

Оба инцидента оказались краткосрочными — их продолжительность не превышала 45 секунд. Это типичный пример так называемых burst-атак, при которых вся мощность сосредоточена на коротком временном интервале.

Такая стратегия позволяет злоумышленникам попытаться обойти системы обнаружения и нанести максимальный вред за минимальное время. При этом, в Cloudflare отмечают, что благодаря полностью автоматизированной и адаптивной архитектуре системы защиты, ни одна из этих атак не привела к сбоям в работе клиентов оператора.

Цели и источники атак

Из общего количества атак 6,6 млн. были направлены непосредственно на инфраструктуру Cloudflare — дата-центры, магистральные каналы связи, точки обмена трафиком. Это может говорить о попытках дестабилизировать саму платформу защиты, чтобы впоследствии атаковать уже незащищенные ресурсы клиентов. Подобные действия указывают на рост тактической зрелости атакующих.

В то же время почти 7 млн нападений были направлены непосредственно на интернет-платформы, сайты и сервисы, защищенные Cloudflare. В частности, под ударом оказались крупные хостинг-провайдеры, онлайн-магазины, телеком-компании и финтех-сервисы. Это говорит о том, что злоумышленники продолжают активно атаковать бизнесы всех масштабов, и защита на уровне DNS и транспортного уровня становится критически важной.

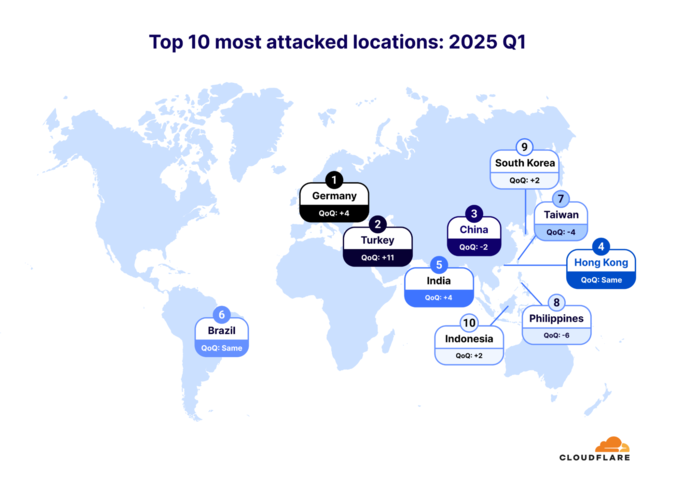

Что касается географии, атаки были инициированы из 147 стран, т.е. фактически, они могут происходить из любой точки Земли. Германия впервые за долгое время стала самой атакуемой страной, поднявшись сразу на четыре позиции в этом своеобразном рейтинге. Среди других стран, подвергшихся наибольшему количеству атак, были США, Канада, Китай, Вьетнам и Украина. Это свидетельствует как о глобальном масштабе угрозы, так и об изменении региональных акцентов киберзлоумышленников.

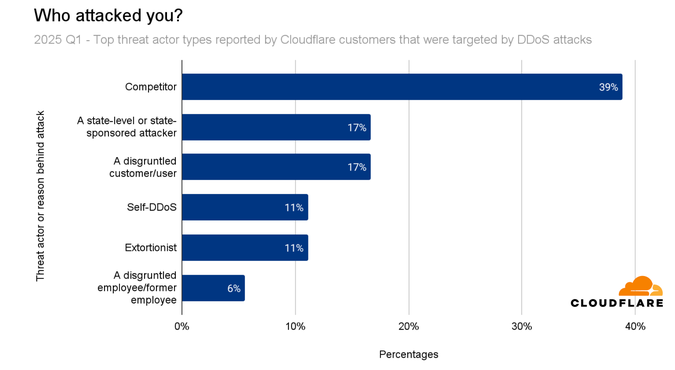

При этом большинство клиентов Cloudflare, подвергшихся DDoS-атакам, не знают, кто на них напал. Те, кто знал, назвали своих конкурентов главным источником угроз (39%), что сопоставимо с показателями прошлого квартала. Наибольшее подозрение к конкурентам отмечено сфере сетевых азартных игр.

Еще 17% респондентов сообщили, что за атакой стоял государственная или спонсируемая государством группа, столько же опрошенных полагают, что инициатором атак был недовольный клиент. Около 10% компаний полагает, что за атаками стояли профессиональные вымогатели, а 6% случаев списывают на бывших сотрудников.

Мировые облачные операторы, как источник угрозы

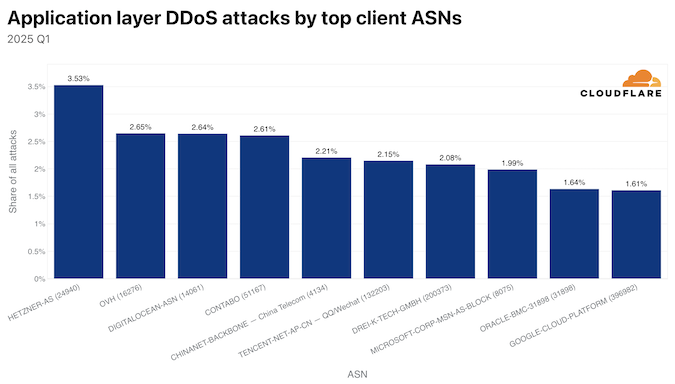

Весьма показательной является статистика относительно конкретных источников атаки. Для этой цели Cloudfare использует такой идентификатор, как Autonomous System Number. ASN — это уникальный код, назначаемый сети или группе IP-сетей, работающих в рамках единой политики маршрутизации в Интернете. Он используется для обмена информацией о маршрутизации между системами с использованием таких протоколов, как BGP (протокол пограничного шлюза).

Если посмотреть, откуда происходили основные DDoS-атаки, то в первую очередь можно выделить несколько мощнейших источников. В первом квартале 2025 года лидером стали адреса, закрепленные за немецким оператором ЦОД и облаков Hetzner (ASN-идентификатор AS24940). За прошедший год компания сохранила свои позиции крупнейшего источника HTTP DDoS-атак. За ней следует французский оператор OVH (AS16276), американская компания DigitalOcean (AS14061) и далее еще один немецкий провайдер Contabo (AS51167).

Другие мощные источники проблем включают китайске ChinaNet Backbone (AS4134) и Tencent (AS132203), австрийскую Drei (AS200373), а также трех крупнейших мировых облачных провайдеров в США провайдеров — Microsoft (AS8075), Oracle (AS31898) и Google Cloud Platform (AS396982) — которые замыкают первую десятку.

Большинство сетей в этом рейтинге являются известными поставщиками облачных вычислений или хостинга. Это в свою очередь подчеркивает, что публичная облачная инфраструктура часто используется для проведения масштабных DDoS-атак.

Новые векторы угроз

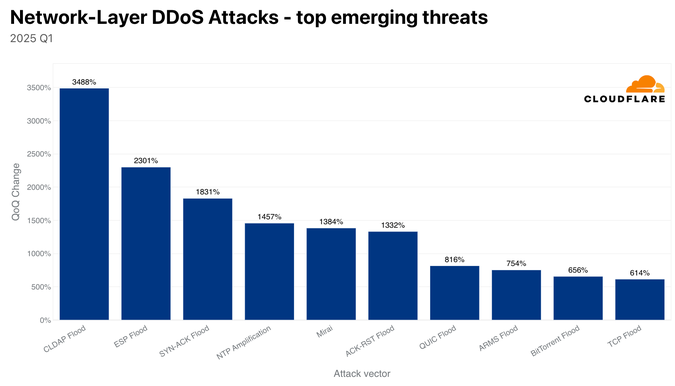

Также зафиксирован резкий рост использования ранее редких или нишевых протоколов для проведения усиленных DDoS-атак. В частности, речь идет о CLDAP (Connection-less Lightweight Directory Access Protocol), атаки с использованием которого выросли на 3488% по сравнению с первым кварталом 2025 года. Этот протокол используется для организации каталогов в корпоративных сетях и часто неправильно настроен, что на данный момент делает его идеальной мишенью для кибератак.

Не менее тревожной является динамика роста инцидентов, связанных с с использованием ESP (Encapsulating Security Payload) — одного из компонентов IPsec. Здесь за год отмечен более чем 23-кратный рост числа нападений. Это может указывать на попытки атаковать VPN-инфраструктуру компаний, использующую IPsec. Киберинциденты такого типа особенно сложны для обнаружения, поскольку ESP-заголовки зашифрованы, и традиционные системы фильтрации их не видят. Подобные нововведения в арсенале злоумышленников говорят о постоянной эволюции DDoS-угроз. Уже недостаточно блокировать лишь SYN или UDP flood — необходимо уметь отслеживать, анализировать и блокировать атаки на уровне приложений и протокольных особенностей, часто с применением машинного обучения и поведенческого анализа.

Продолжительность и масштаб атак

Несмотря на то, что внимание привлекают «гиперобъемные» атаки, подавляющее большинство DDoS остаются сравнительно малыми по объему. По данным Cloudflare, 99% сетевых атак не превышали 1 Гбит/с и 1 млн pps. Аналогично, 94% HTTP-атак имели интенсивность менее 1 млн запросов в секунду. Тем не менее, даже такие «небольшие» инциденты могут быть критически опасными для большинства компаний без продуманной и комплексной защиты.

Что касается продолжительности, то девять из десяти сетевых атак длились менее 10 минут, при этом два трети (67%) — менее одной минуты. Немного отличается лишь статистика по HTTP-атакам, 75% которых продолжалась менее 10 минут, и лишь в 8% случаем — более часа. Такая краткость атак объясняется автоматизированным характером атак и стремлением злоумышленников остаться незамеченными. Тем не менее, как отмечают эксперты, такие интенсивные и краткосрочные атаки требуют не только наличия надежной инфраструктуры защиты, но и мгновенной реакции со стороны служб ИТ-безопасности организаций (или операторов соответствующих сервисов). По мнению Cloudflare «ручное» реагирование уже неэффективно — только автоматические системы с возможностью адаптации к контексту атаки обеспечивают устойчивость к современным типам DDoS-угроз.

Подход к защите требует коррекции

Несмотря на то, что Cloudflare успешно отразила все зафиксированные DDoS-атаки, включая рекордные по объему и интенсивности, общая тенденция, на самом деле, вызывает серьёзную обеспокоенность. Рост количества атак, их кратковременность, мощность и использование новых протоколов указывает на то, что киберпреступники постоянно совершенствуют свои инструменты и адаптируются к традиционным системам защиты. Это особенно тревожно в контексте уязвимости организаций, которые до сих пор полагаются на устаревшие или ручные средства реагирования.

Анализ источников и целей атак показывает, что злоумышленники всё чаще нацеливаются на критическую интернет-инфраструктуру — магистральные каналы связи, DNS-серверы, точки обмена трафиком и облачные платформы. Особое внимание они уделяют крупным поставщикам услуг, хостинг-компаниям, государственным системам и финансовому сектору, включая учреждения в таких странах, как Германия, США, Канада, а также в Украине. Это говорит о растущем геополитическом и экономическом подтексте атак, где нарушители стремятся дестабилизировать не только бизнес, но и важные элементы цифрового суверенитета.

В условиях стремительного развития DDoS-угроз организациям необходимо срочно пересматривать подходы к кибербезопасности. Переход от реактивных мер к проактивным стратегиям — ключевой элемент современной защиты. Это означает внедрение автоматизированных систем обнаружения, распределённых платформ для фильтрации трафика, решений на базе машинного обучения и сотрудничество с глобальными провайдерами защиты. Только так можно обеспечить устойчивость и безопасность цифровых сервисов, критичных как для частного сектора, так и для национальной инфраструктуры.