Еволюція DDoS: аналіз загроз у першому кварталі 2025 року

2025-07-02

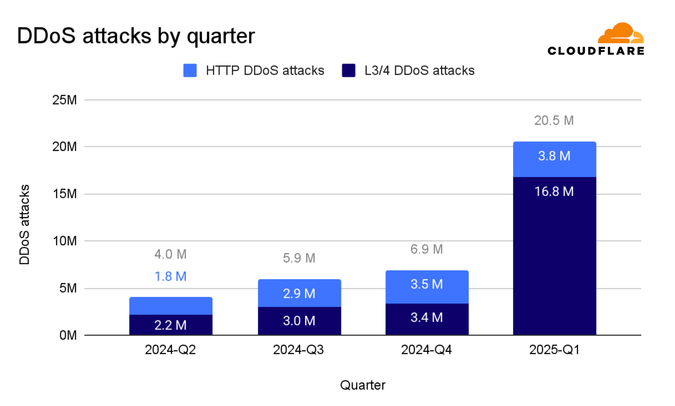

У першому кварталі 2025 року Cloudflare зафіксувала безпрецедентне зростання DDoS-атак, заблокувавши понад 20 млн подібних інцидентів — на 358% більше, ніж за рік до цього. Новий звіт компанії розкриває деталі найбільших атак, включаючи рекордні показники за обсягом та інтенсивністю трафіку, а також аналізує нові вектори загроз.

Щойно розпочавшись, нинішній рік вже став рекордним за кількістю виявлених кіберзагроз, й що далі, то більше їх стає. За даними нового звіту Cloudflare, одного з провідних постачальників рішень з кібербезпеки в Інтернеті, у 2025 році світ спіткала з нова хвиля DDoS-атак, які характеризувалися не лише збільшенням кількості інцидентів, але й зростанням їх складності та потужності.

Зростання кількості та потужності атак

Лише за перший квартал 2025 року Cloudflare зафіксувала та відбила 20,5 мільйона DDoS-атак — майже у 4,5 раза більше, ніж за той самий період попереднього року. Для порівняння: протягом усього 2024 року компанія відбила загалом 21,3 мільйона DDoS-атак.Такий значний приріст свідчить про те, що кіберзлочинці все активніше використовують автоматизовані інструменти та ботнети для генерації масових нападів. Крім того, зростання спостерігається не лише у кількісному вираженні, але й у плані різноманіття використаних векторів.

Особливе занепокоєння викликає збільшення кількості мережевих атак, спрямованих на рівні 3 та 4 моделі OSI. Таких було зареєстровано 16,8 млн — зростання становило 509% (тут й далі у тексті — у порівнянні з першим кварталом 2024 року). Це включає в себе атаки типу UDP flood, SYN flood, ACK flood тощо, які спрямовані на виснаження мережевих ресурсів і перевантаження каналів передачі даних. HTTP-атаки, хоча й становлять меншу частину (3,6 млн інцидентів), також продемонстрували значне зростання — на 83%. Ці атаки орієнтовані на перевантаження вебзастосунків та API-інтерфейсів, що робить їх особливо небезпечними для компаній, які працюють у сфері e-commerce, SaaS та фінансових сервісів.

Рекордні показники за обсягом й інтенсивністю

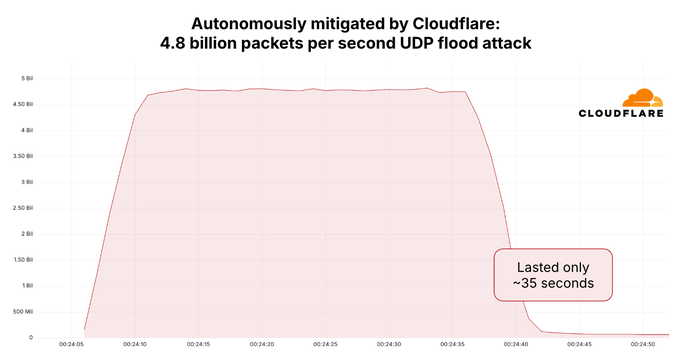

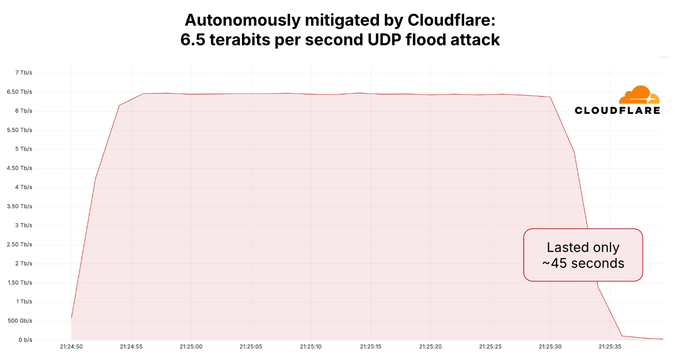

Також у звітний період були зафіксовані інциденти, які стали найпотужнішими в історії оператора. У квітні зловмисники провели DDoS-атаку з піковим обсягом 6,5 Тбіт/с — це новий рекорд. Раніше такі обсяги вважалися малоймовірними навіть для великих ботнетів. Друга значуща атака досягла інтенсивності 4,8 млрд pps (пакетів за секунду), що перевищує попередній рекорд на 52%.

Обидва інциденти виявилися короткочасними — їх тривалість не перевищувала 45 секунд. Це типовий приклад так званих burst-атак, при яких уся потужність зосереджена на короткому часовому інтервалі.

Така стратегія дозволяє зловмисникам спробувати обійти системи виявлення та завдати максимальних збитків за мінімальний час. При цьому у Cloudflare зазначають, що завдяки повністю автоматизованій і адаптивній архітектурі системи захисту жодна з цих атак не призвела до збоїв у роботі клієнтів оператора.

Цілі та джерела атак

Із загальної кількості атак 6,6 млн були спрямовані безпосередньо на інфраструктуру Cloudflare — дата-центри, магістральні канали зв'язку, точки обміну трафіком. Це може свідчити про спроби дестабілізувати саму платформу захисту, щоб згодом атакувати вже незахищені ресурси клієнтів. Подібні дії вказують на зростання тактичної зрілості атакувальників.

Водночас майже 7 млн нападів були спрямовані безпосередньо на інтернет-платформи, сайти та сервіси, захищені Cloudflare. Зокрема, під удар потрапили великі хостинг-провайдери, онлайн-магазини, телеком-компанії та фінтех-сервіси. Це свідчить про те, що зловмисники продовжують активно атакувати бізнеси всіх масштабів, й захист на рівні DNS та транспортному щаблі стає критично важливим.

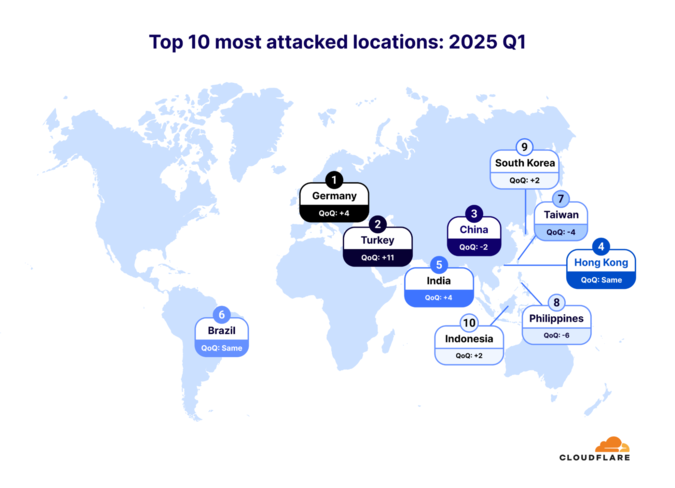

Що стосується географії, атаки були ініційовані зі 147 країн, тобто фактично, вони можуть відбуватися з будь-якої точки Землі. Німеччина вперше за довгий час стала найатакованішою країною, піднявшись одразу на чотири позиції в цьому своєрідному рейтингу. Серед інших країн, що зазнали найбільшої кількості атак, були США, Канада, Китай, В'єтнам та Україна. Це свідчить як про глобальний масштаб загрози, так й про зміну регіональних фокусів кіберзлочинців.

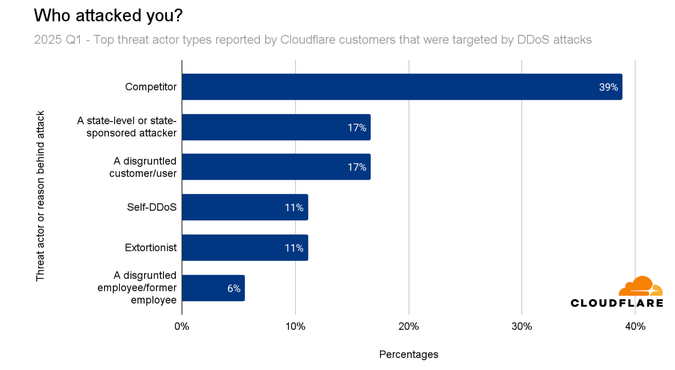

При цьому більшість клієнтів Cloudflare, які зазнали DDoS-атак, не знають, хто на них напав. Ті, хто знав, назвали своїх конкурентів головним джерелом загроз (39%), що співставно з показниками минулого кварталу. Найбільше підозр до конкурентів відзначено у сфері мережевих азартних ігор.

Ще 17% респондентів повідомили, що за атакою стояла державна або спонсорована державою група, стільки ж опитаних вважають, що ініціатором атак був незадоволений клієнт. Близько 10% компаній вважає, що за атаками стояли професійні шантажисти, а 6% випадків списують на колишніх співробітників.

Світові хмарні оператори як джерело загрози

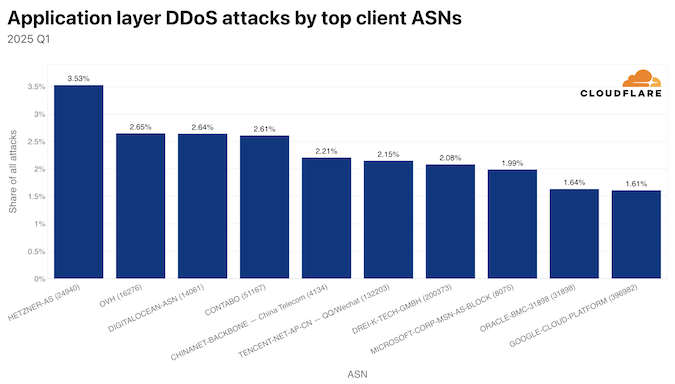

Дуже показовою є статистика щодо конкретних джерел атаки. Для цієї мети Cloudflare використовує такий ідентифікатор, як Autonomous System Number. ASN — це унікальний код, що призначається мережі або групі IP-мереж, які працюють у межах єдиної політики маршрутизації в Інтернеті. Він використовується для обміну інформацією про маршрутизацію між системами з використанням таких протоколів, як BGP (протокол прикордонного шлюзу).

Якщо подивитися, звідки відбувалися основні DDoS-атаки, то в першу чергу можна виділити кілька найпотужніших джерел. У першому кварталі 2025 року лідером стали адреси, закріплені за німецьким оператором ЦОД і хмар Hetzner (ASN-ідентифікатор AS24940). За минулий рік компанія зберегла свої позиції найбільшого джерела HTTP DDoS-атак. За нею слідує французький оператор OVH (AS16276), американська компанія DigitalOcean (AS14061) і далі ще один німецький провайдер Contabo (AS51167).

Інші потужні джерела проблем включають китайські ChinaNet Backbone (AS4134) і Tencent (AS132203), австрійську Drei (AS200373), а також трьох найбільших світових хмарних провайдерів у США — Microsoft (AS8075), Oracle (AS31898) й Google Cloud Platform (AS396982), які замикають першу десятку.

Більшість мереж у цьому рейтингу є відомими постачальниками хмарних обчислень або хостингу. Це, своєю чергою, підкреслює, що публічна хмарна інфраструктура часто використовується для проведення масштабних DDoS-атак.

Нові вектори загроз

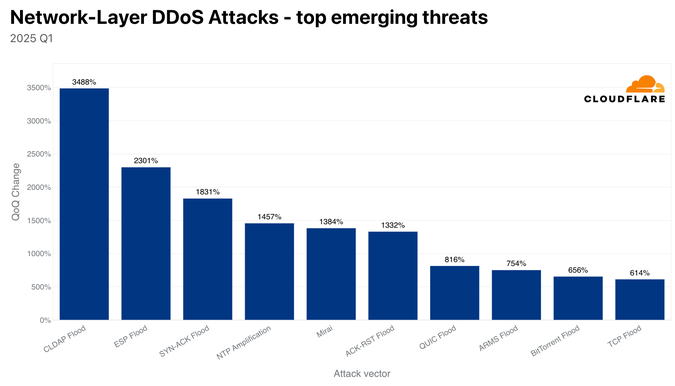

Також зафіксовано різке зростання використання раніше рідкісних або нішевих протоколів для проведення посилених DDoS-атак. Зокрема, йдеться про CLDAP (Connection-less Lightweight Directory Access Protocol), атаки з використанням якого зросли на 3488% у порівнянні з першим кварталом 2025 року. Цей протокол використовується для організації каталогів у корпоративних мережах і часто неправильно налаштований, що наразі робить його ідеальною мішенню для кібератак.

Не менш тривожною є динаміка зростання інцидентів, пов’язаних із використанням ESP (Encapsulating Security Payload) — одного з компонентів IPsec. Тут за рік відзначено більш ніж 23-кратне зростання кількості нападів. Це може свідчити про спроби атакувати VPN-інфраструктуру компаній, що використовує IPsec. Кіберінциденти такого типу особливо складні для виявлення, оскільки ESP-заголовки зашифровані, і традиційні системи фільтрації їх не бачать. Подібні нововведення в арсеналі зловмисників свідчать про постійну еволюцію DDoS-загроз. Уже недостатньо блокувати лише SYN або UDP flood — необхідно вміти відстежувати, аналізувати й блокувати атаки на рівні застосунків і протокольних особливостей, часто із застосуванням машинного навчання та поведінкового аналізу.

Тривалість та масштаб атак

Попри те, що увагу привертають «гіпероб’ємні» атаки, переважна більшість DDoS залишається порівняно малими за обсягом. За даними Cloudflare, 99% мережевих атак не перевищували 1 Гбіт/с та 1 млн pps. Аналогічно, 94% HTTP-атак мали інтенсивність менше ніж 1 млн запитів за секунду. Тим не менш, навіть такі «невеликі» інциденти можуть бути критично небезпечними для більшості компаній без продуманого та комплексного захисту.

Що стосується тривалості, то дев’ять із десяти мережевих атак тривали менше ніж 10 хвилин, при цьому дві третини (67%) — менше ніж одну хвилину. Трохи інакша статистика по HTTP-атаках: 75% з них тривали менше 10 хвилин, і лише в 8% випадків — понад годину. Така короткотривалість атак пояснюється автоматизованим характером атак і прагненням зловмисників залишитися непоміченими. Тим не менш, як зазначають експерти, такі інтенсивні та короткочасні атаки вимагають не лише наявності надійної інфраструктури захисту, але й миттєвої реакції з боку служб ІТ-безпеки організацій (або операторів відповідних сервісів). На думку Cloudflare, «ручне» реагування вже неефективне — лише автоматичні системи з можливістю адаптації до контексту атаки забезпечують стійкість до сучасних типів DDoS-загроз.

Підхід до захисту потребує корекції

Незважаючи на те, що Cloudflare успішно відбила всі зафіксовані DDoS-атаки, включаючи рекордні за обсягом і інтенсивністю, загальна тенденція насправді викликає серйозне занепокоєння. Зростання кількості атак, їх короткотривалість, потужність і використання нових протоколів свідчить про те, що кіберзлочинці постійно вдосконалюють свої інструменти та адаптуються до традиційних систем захисту. Це особливо тривожно в контексті вразливості організацій, які досі покладаються на застарілі або ручні засоби реагування.

Аналіз джерел та цілей атак показує, що зловмисники все частіше націлюються на критичну інтернет-інфраструктуру — магістральні канали зв’язку, DNS-сервери, точки обміну трафіком та хмарні платформи. Особливу увагу вони приділяють великим постачальникам послуг, хостинг-компаніям, державним системам й фінансовому сектору, включно з установами в таких країнах, як Німеччина, США, Канада, а також в Україні. Це свідчить про зростаючий геополітичний і економічний підтекст атак, де порушники прагнуть дестабілізувати не лише бізнес, але й важливі елементи цифрового суверенітету.

Умовах стрімкого розвитку DDoS-загроз організаціям необхідно терміново переглядати підходи до кібербезпеки. Перехід від реактивних заходів до проактивних стратегій — ключовий елемент сучасного захисту. Це означає впровадження автоматизованих систем виявлення, розподілених платформ для фільтрації трафіку, рішень на базі машинного навчання та співпрацю з глобальними провайдерами захисту. Тільки так можна забезпечити стійкість та безпеку цифрових сервісів, критичних як для приватного сектору, так і для національної інфраструктури.