Преступление «по требованию». Как работают программы-шифровальщики и как от них защититься?

2024-08-29

Программы-шифровальщики или как их еще называют— «программы-вымогатели», превратились сегодня в быстрорастущую проблему для пользователей по всему миру. Шифрование данных с целью получения выкупа это уже большой международный бизнес. Что можно противопоставить этой угрозе, чтобы защитить ценную информацию от киберпреступников?

Каждый современный человек, компания или государство, в той или иной степени зависит от информации, размещенной на цифровых носителях. Проблема в том, что информация эта уязвима для киберугроз, количество которых постоянно увеличивается. Одним из самых активных направлений киберпреступности сегодня является создание и распространение специальных программ, которые внезапно шифруют ценную информацию на носителях пользователя, а затем требуют выкуп за дешифровку. Ситуация неприятная, но многие платят, поэтому этот темный «бизнес» сегодня процветает, при этом вымогатели не гнушаются ничем, заражая как ноутбуки и телефоны отдельных пользователей, так и ИТ-системы целых министерств. Почему вирусы-шифровальшики (англ.— ransomware) так успешны, как они проникают внутрь защищенных периметров и главное — как от них защититься? Об этом мы и поговорим.

Ничего личного — просто бизнес

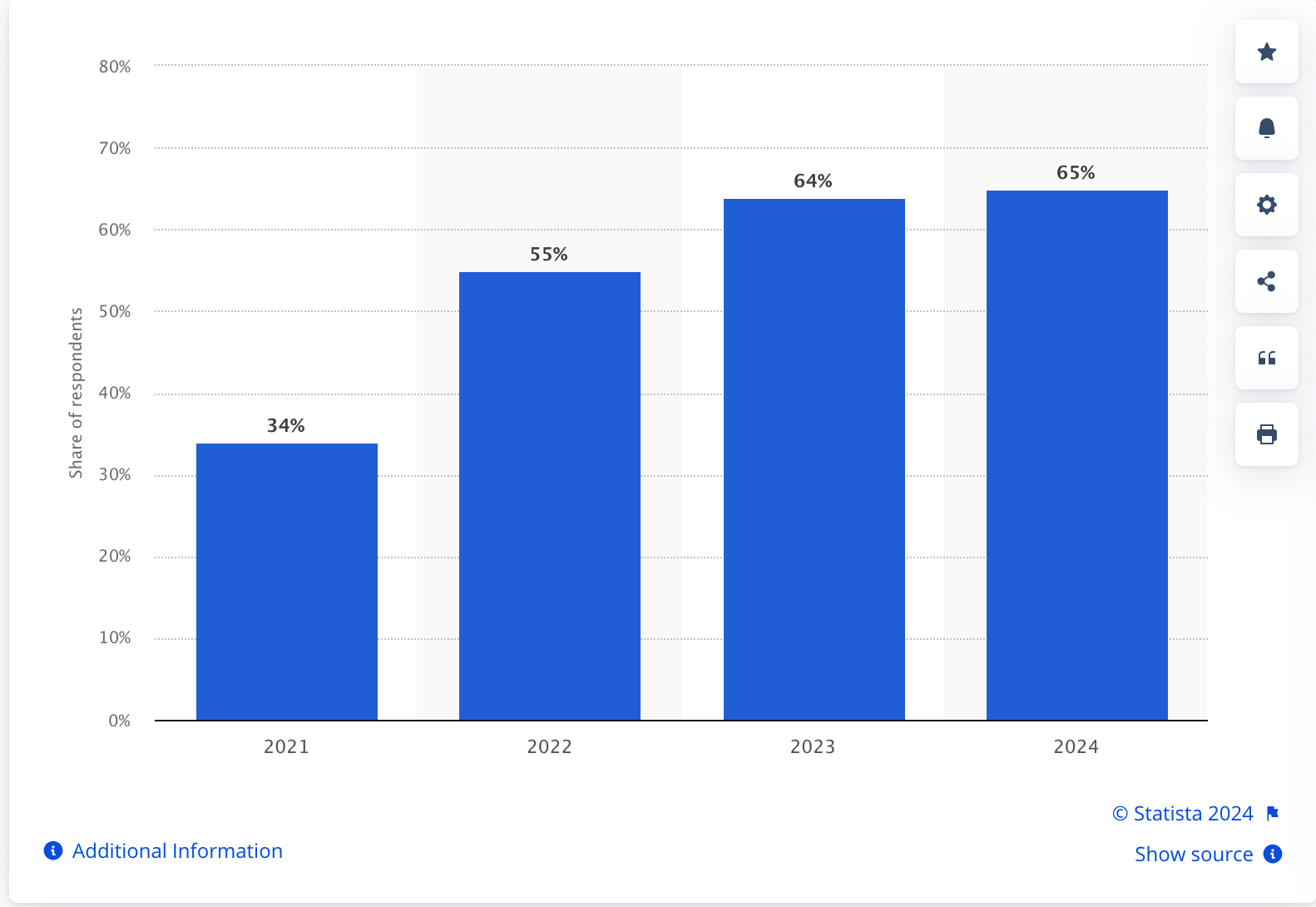

Если посмотреть на статистику, то легко заметить, что чем дальше — тем больше пользователей страдает от атак вирусов-шифровальщиков. По данным Statista в 2021 году нападению ransomware подверглись 34% финансовых учреждений в мире, а опрос, проведенный в 2024-м, показал, что эта доля выросла за пару лет до 65%.

Если смотреть более широко, по всем отраслям, то общее количество атак год от года растет в среднем на десятки процентов, а по некоторым направлениям — удваивается. В абсолютных цифры выглядят еще более впечатляюще — в 2023 году аналитики безопасности суммарно зарегистрировали 317 миллионов попыток применения программ-вымогателей, по итогам нынешнего года эта цифра может вырасти до полумиллиарда. Страдают как частные пользователи, так и крупные компании — Apple, Britisch Airways, BBC, Aer Lingus, Media Markt, Royal Mail, Deutsche Telecom, Boeing, TSMC, Foxconn и многие другие. Существенная часть атак была направлена на объекты критической инфраструктуры в разных странах. В случае успешной атаки, за расшифровку данных, злоумышленники требуют выкуп сумма, которого колеблется в очень широком диапазоне — от нескольких сотен до нескольких миллионов $ в эквиваленте (киберпреступники предпочитают различные криптовалюты для расчета).

При этом, как показывает исследование Splunk, пострадавшие, особенно если это крупные или средние компании, нередко соглашаются заплатить, потому что страдают обычно, самые чувствительные данные, потеря которых может привести к огромным убыткам или даже потере бизнеса. Средняя сумма выкупа постоянно растет если, скажем, в 2022 году для США она составляла чуть более $250-300 тыс., то в 2023-м — уже $700-750 тыс. К тому же бывает и так, что одна и та же компания становится жертвой вымогателей неоднократно, подвергаясь атакам со стороны различных преступных групп.

В то же время, число рассекреченных, а тем более обезвреженных, злоумышленников, которые системно занимаются кибер-вымогательством, очень невелико. Поэтом неудивительно, что число атак растет — ransomware это довольно выгодный, хоть и абсолютно незаконный, «бизнес» с относительно невысокими рисками для его участников. Вместе с тем, учитывая растущие угрозы, все большее число компаний предпринимает меры упреждения и противодействия вымогателям.

Киберпреступники и их «партнеры»

Программы-вымогатели современного типа, появились около 20 лет назад, с тех пор они непрерывно развиваются и совершенствуются. Такие программы можно условно разделить на две большие группы — локеры и, собственно, шифровальщики. Первые блокируют доступ к данным пользователя, но сами данные, как правило, не изменяют. Вторые — более опасны, поскольку способны перекодировать файлы на ПК, серверах или в хранилищах таким образом, чтобы их нельзя было открыть без специального файла-декриптора (который обещают выслать жертве после получения выкупа).

Первым широко известным шифровальщиком, очевидно, был PGPcoder проявивший себя в декабре 2004 года, примерно через год был обнаружен Cryzip, после чего подобные программы посыпались как из рога изобилия. Их быстрому созданию и распространению поспособствовало то, что в даркнете начали появляться детальные инструкции по разработке собственных образцов ransomware. На специальных анонимных форумах люди обменивались опытом и делились наработками в данной сфере. Вскоре от инструкция перешли к «шаблонам» и продаже готовых продуктов.

К 2009–2010 году черный рынок программ-шифровальщиков в основном сформировался, но настоящий бум начался здесь около десяти лет назад с появлением т.н. «партнерских программ». Дело в том, что хотя шифровальщик, сам по себе, и представляет угрозу для компаний, его еще надо суметь внедрить в целевую сеть, а это очень непросто. Статистика говорит, что в глобальном масштабе, на одну успешную атаку предприятия или госструктуры приходится в среднем 50 000 провальных попыток. Это как раз тот случай, когда количество переходит в качество и, соответственно, для успеха надо совершать множество атак в разных направлениях. Для этого нужна огромная команда, которую проще, безопаснее и дешевле привлечь со стороны обещанием поделиться будущими выкупами.

Так появились первые «партнерские программы» (другое название этого явления — Ransomware as a Service, RaaS), которые и сегодня остаются основным источником распространения ransomware. Вкратце идея состоит в том, преступная группа, разрабатывающая шифровальщик создает площадку в даркнете где предлагает всем желающим стать добровольными помощниками («партнерами») в деле распространения вредоносного ПО. Достаточно создать анонимную учетную запись, после чего можно «регистрировать» компании, на которые планируется совершать атаки. «Партнер» получает саму программу-вымогатель, а также инструкции и сопроводительные материалы, помогающие внедрить ransomware на сервера жертвы. После заражения и шифрования файлов все переговоры с пострадавшими ведут уже сами разработчики шифровальщика. Если по итогу удается получить выкуп, часть его, по идее, выплачивается «партнеру» в криптовалюте.

На практике «партнеров» нередко обманывают и комиссионных они не получают, но слухи об «историях успеха» привлекают в этот сегмент все новых и новых желающих. По состоянию на середину 2024 года было известно около сотни «партнерских программ», действующих на просторах даркнета, в которые вовлечены, предположительно, десятки тысячи людей по всему миру. Правда, времена, когда «партнером» мог стать любой желающий, уже прошли — сейчас вступить в группу, как правило, можно только по специальному приглашению из-за чего бороться с киберпреступниками становится сложнее.

Отметим также, что современные программы-шифровальщики также имеют возможность автораспространения — по принципу компьютерных вирусов. Широко известными программами такого рода были ZCryptor, WannaCry, NotPetza, BadRabbit. Проникнув однажды за защищенный периметр компании, такой вирус начинает «гулять» по сети и остановить его распространение бывает непросто, к тому же новейшие программы ransomware умеют маскироваться от антивирусов и вообще могут долгое время не вызывать никаких подозрений. Также отметим, что пострадать могут не только владельцы Windows-систем — уже давно существуют шифровальщики для MacOS и Linux-серверов.

Рынок на миллиард

Вокруг RaaS, в даркнете, естественным образом сформировались и смежные направления — отдельные пользователи и группы предлагают купить базы контактов для рассылки заражённых писем, краденные учетные записи, пароли, взломанные аккаунты, данные об уязвимостях корпоративных сетей конкретных компаний и многое другое. Кстати, несмотря на свое название, программы-шифровальщики уже давно умеют не только шифровать — многие из них способны также похищать данные, которые затем могут отдельно проданы на черном рынке. В общем, работает целая теневая индустрия, ежегодный оборот которой, по разным оценкам, превышает миллиард $ и продолжает расти.

Ввиду явной угрозы глобальной безопасности, все ведущие страны мира пытаются системно бороться с рынком RaaS, время от времени достигая точечного успеха. К примеру, в начале 2021–2022 годах была разгромлена международная хакерская группа REvil, стоявшая за атаками на Apple, JBS, Kaseya, Quanta Computer и другие организации. Несколько ее участников были арестованы в разных странах (остальные члены все еще в розыске). Один из ключевых участников REvil — Ярослав Васинский, на счету которого более 2500 атак, в мае 2024 года, приговорен судом Техаса к почти 14 годам тюрьмы и штрафу в $16 млн.

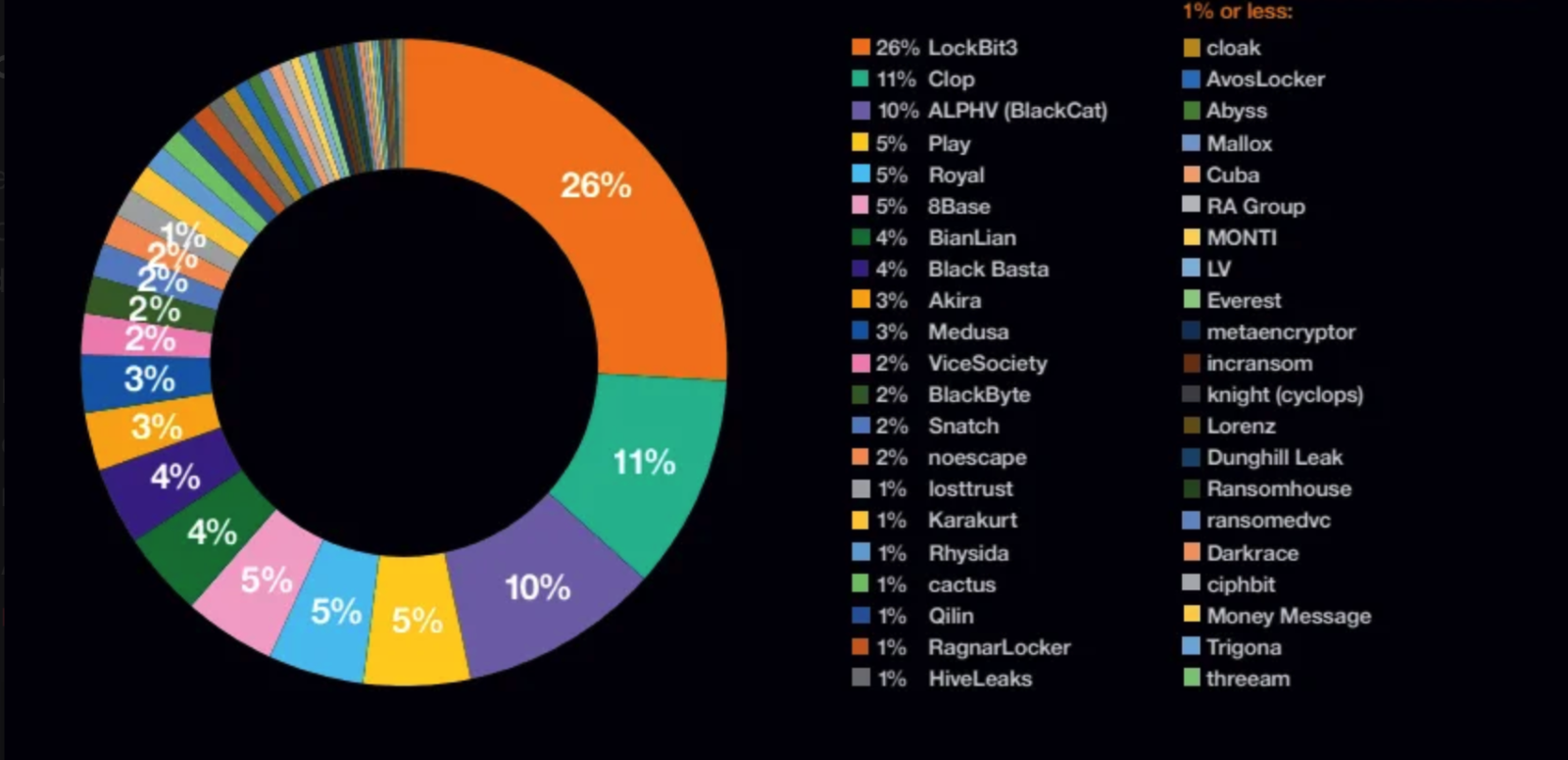

Кроме того, в феврале 2024 года, в ходе операции Cronos, была пресечена деятельность LockBit — одной из самых опасных и вредоносных групп в истории распространения ransomware. Ее создатель руководитель — Дмитрий Хорошев, был деанонимизирован и объявлен в международный розыск, за его поимку власти США обещают награду в $10 млн. Но, подобная успешная операция потребовала совместных усилий десятков специальных организаций, в числе которых ФБР, Министерство юстиции США, Национальное агентство Великобритании по борьбе с преступностью (NCA), «Европол», а также специальные государственные органы по борьбе с киберпреступностью Германии Швейцарии, Японии, Австралии, Швеции, Канады, Нидерландов, Финляндии и других стран. То есть с одной организацией боролись буквально всем миром. Итог без сомнения положительный, но в мире действуют еще десятки других RaaS-площадок, постоянно появляются новые и победить их все в ближайшие годы вряд ли удастся.

Учитывая повышенный интерес правоохранительных органов, администраторы популярных анонимных форумов в дакнете несколько лет назад стали даже запрещать публикацию сведений о «партнерских программах». На короткое время это помогло снизить количество активных площадок RaaS, но вскоре злоумышленники нашли новые способы эффективного взаимодействия.

Так что, выстраивая защиту от ransomware стоит помнить, что вы имеете дело не с любителями-одиночками, а с хорошо отлаженной, многоуровневой структурой, в которую вовлечены десятки тысяч людей — в том числе и высококлассных специалистов — желающих создать вам большие проблемы и извлечь из этого финансовую выгоду.

Кто под угрозой?

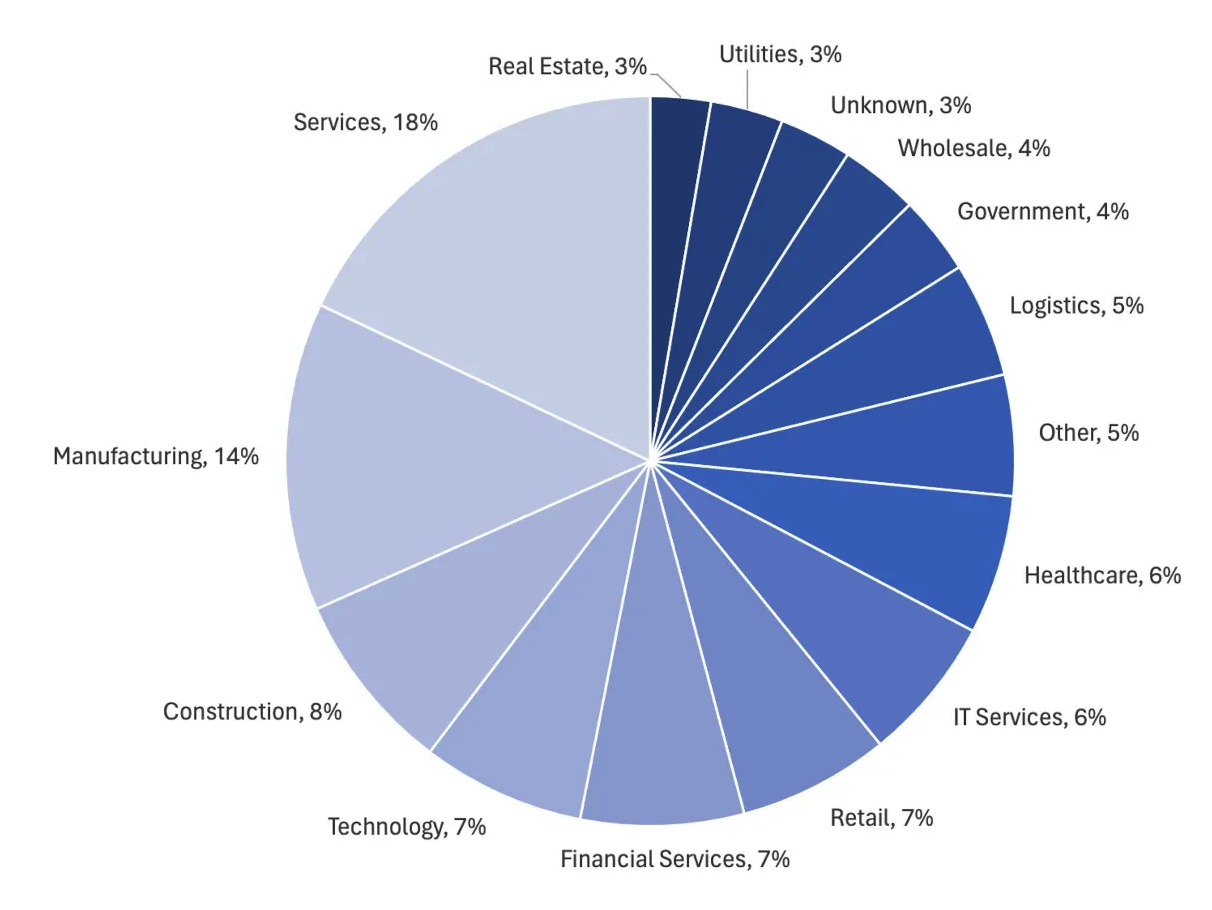

Жертвами программ-шифровальщиков могут стать сегодня любые компании и государственные организации. Тем не менее, есть статистика, позволяющая определить группу наибольшего риска, в нее входят такие отрасли как:

- Производство

- Сервисные компании

- Недвижимость

- Транспорт и логистика

- Торговля

- Здравоохранение и медицина

- ИТ-компании

- Образование

- Финансовые услуги

- Правительственные организации

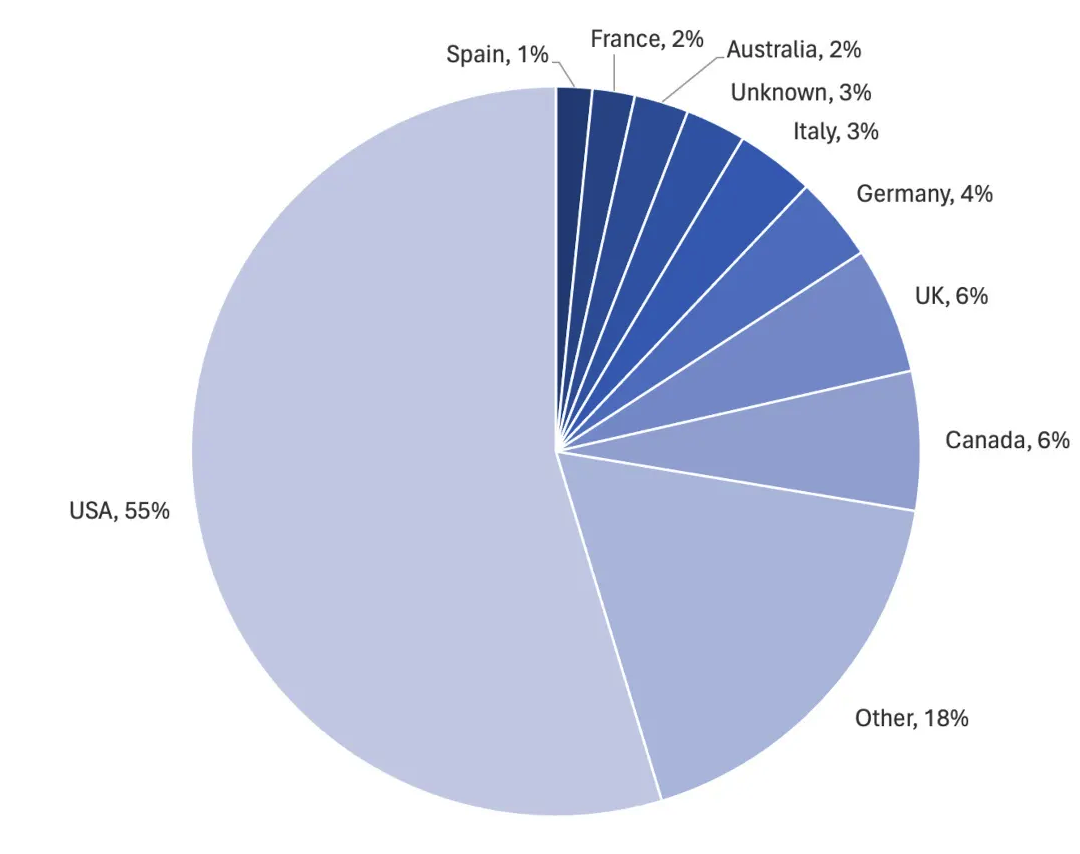

В региональном разрезе самой атакуемой страной остается США на которую приходится около 55% всех попыток кибер-вымогательства. Далее с большим отрывом идут Канада и Великобритания (по 6% у каждой), затем — Германия, Италия, Франция. В общем, очевидно, что основной удар принимают на себя наиболее экономически развитые страны Северной Америки и Западной Европы на которые суммарно приходится около 80% всех атак.

Вот лишь несколько из многих тысяч эпизодов заражения шифровальщиками, отмеченных за последние несколько лет. К примеру, в феврале 2024 года Министерство здравоохранения Румынии сообщило о том, что вирус-шифровальщик нарушил работу более ста медучреждений по всей стране. Преступники атаковали многоцелевую платформу управления здравоохранением Hipocrate (HIS), зашифровав базы данных и другие файлы на серверах и компьютерах пользователей. По данным Румынского национального агентства кибербезопасности (DNSC) для атаки был использован вирус BackMyData, который при попадании в целевую систему отключает межсетевые экраны, а затем начинает шифровать и удалять информацию. Румынские власти не пошли на поводу у вымогателей и не стали выплачивать выкуп. В данном случае ситуацию спасло наличие защищенных резервных копий, благодаря которым всю важную информацию удалось восстановить относительно быстро, а также то, что, судя по всему, данные не были похищены, а только зашифрованы.

Тем не мене, в апреле нынешнего года произошла история с менее благополучным финалом — с помощью ransomware киберпреступники из группировки BlackCat (AlphV) смогли похитить базу данных пациентов американского медицинского холдинга Change Healthcare, который входит в состав одной из крупнейших страховых групп США — UnitedHealth Group. За неразглашение конфиденциальной информации владельцы компании согласились выплатить $22 млн., кроме того, прямые и косвенные убытки от атаки, по данным самой Change Healthcare, оцениваются еще в дополнительные $850 млн.

В июне 2024 года вирус-вымогатель проник в сеть британской компании Synnovis, которая предоставляет лабораторные медицинские услуги больницам по всей стране. В результате под угрозой оказалось проведение сотен срочніх хирургических операций, а нормальная работа сотен медучреждений была нарушена более чем на месяц. За разблокировку данных хакерская группа потребовала выкуп в эквиваленте $50 млн, который владельцы компании отказались платить. Здесь также в основном удалось решить проблему благодаря наличию защищенных (в т.ч. неизменяемых) резервных копий, в противном случае общие убытки Synnovis могли бы превысить $1,5 млрд, не говоря уже о том, что пострадали бы тысячи пациентов. В то же время остается открытым вопрос — удалось ли киберпреступникам похитить актуальные персональные данные пациентов. Злоумышленники говорят, что удалось и обещают опубликовать/продать их, если выкуп не будет заплачен. Но, это уже отдельная история.

В середине июля нынешнего года вирус-вымогатель проник в сеть экстренных служб нескольких округов штата Индиана (США). По словам чиновников — атака хакерской группы BlackSuit на несколько дней сделала невозможным предоставление критически важных госуслуг. Пострадали в т.ч. окружной суд и департамент здравоохранения. Месяцем ранее BlackSuit уже пыталась внедрить ransomware на компьютеры государственных организаций штата Айова, но тогда атака была успешно отражена.

В конце июля 2024 года от вируса-вымогателя пострадал Верховный суд округа Лос-Анджелес, обслуживающий около 10 млн граждан, которому пришлось на время полностью приостановить свою работу. От атаки пострадала большая часть ИТ-системы организации — программные сервисы, базы данных, личные файлы пользователей, внутренние службы, платформа управления делами и даже официальный веб-сайт. В результате атаки пришлось временно закрыть все 36 зданий судов округа, а слушание дел перевести в онлайн-режим. По состоянию на начало августа последствия инцидента все еще ощущаются и полностью не преодолены.

Список можно продолжать долго — ежегодный список жертв исчисляется тысячами организаций, но и этих нескольких примеров достаточно, чтобы показать угрозу, исходящую сегодня от программ-шифровальщиков. Тем не менее, защитится от их разрушительного влияния вполне реально. Но, для начала давайте вкратце разберемся, как же ransomware удается обходить защищенные периметры, поражая ИТ-системы даже крупнейших коммерческих компаний и государственных организаций.

Как программы-шифровальщики попадают в сеть

Все атаки с использованием ransomware можно разделить на две основные категории — массовые и направленные. Вторые наиболее опасны и именно их мы будем в основном рассматривать дальше, поскольку направленные атаки почти всегда используются для нападения на компании и государственные структуры.

Чтобы иметь шансы на успех, любая целевая атака начинается с комплексной и разносторонней подготовки. Злоумышленник собирает или покупает в даркнерте любые сведения, которые помогут выявить слабые места в системе защиты целевой организации. Это могут быть украденные пароли, личные данные сотрудников, различные уязвимости программного обеспечения (которое своевременно не обновляется), уязвимости «нулевого дня» и многое другое. На этапе подготовки киберпреступники часто используют также сканеры уязвимостей, помогающие автоматизировать процесс поиска уязвимостей в сети жертвы. В то же время внешнее сканирование часто обнаруживается командой киберзащиты компании, которая постарается принять меры противодействия. Самый опасным случаем является наличие инсайдера внутри атакуемой организации — это может быть, действующий или бывший сотрудник — который за деньги или из соображений мести может предоставить данные для доступа в систему.

После того, как данные собраны, наступает время самой атаки. Чаще всего на этом этапе используются такие методы как компрометация служб удаленного доступа, фишинг, использование публично доступных приложений.

В первом случае чаще всего злоумышленникам удается получить доступ к целевой сети, атакуя с помощью эксплойтов публично доступные терминальные серверы с подключениями по протоколу удаленного рабочего стола (RDP). Кроме того, отсутствие у компании мультифакторной аутентификации существенно повышает шансы скрытого подключения к атакуемой сети через VPN (здесь преступники часто используют выявленные ранее и не закрытые уязвимости, поэтому регулярное обновление — важный фактор безопасности).

Одним из наиболее опасных и эффективных методов атаки до сих пор остается фишинг. Злоумышленники рассылают электронные письма, маскируясь под надежные и доверенные организации — банки, государственные учреждения и т.д. Вложения или ссылки в таких сообщениях содержат вредоносный код, который загружает вирус-шифровальщик в сеть. В основном, такие письма довольно примитивны и легко выявляются как всевозможными системами безопасности, так и самими сотрудниками. Но, если речь идет о продуманной атаке, то в этом случае злоумышленники нередко привлекают специалистов по социальной инженерии, услуги которых находят в том же даркнете. Кроме того, зараженные сообщения могут приходить со взломанных аккаунтов настоящих сотрудников, а содержание письма может быть таким, что не вызовет явных подозрений (просьба оплатить счет, скачать и заполнить форму отчета, перейти на портал налоговой или исполнительной службы т.д.).

Большую угрозу представляют и вредоносные сайты, где вместе с полезным содержимым пользователь может получить и ransomware. Особенно опасны в этом отношении различные Torrent-сети и публичные файлообменники. В ряде случаев получить вирус можно просто зайдя на специальный поддельный сайт (правда, для этого должны быть отключены почти все системы безопасности). Вредоносные ссылки и файлы распространяются также через ботнеты, социальные сети, популярные мессенджеры.

Вирусы-шифровальщики способны попасть даже в закрытую изолированную от внешнего мира сеть, например на сменном USB-носителе («флешке»), который — сознательно или нет — может принести инсайдер. Есть и другие пути внедрения ransomware в целевые сети, но перечисленные способы используются в подавляющем большинстве случаев.

Отдельной большой темой является то, как именно действуют шифровальщики, проникнув внутрь защищенного периметра организации, но здесь мы этот вопрос рассматривать не будем, а перейдем сразу к методам защиты от вирусов-вымогателей.

Берегите данные: методы защиты от шифровальщиков

Почти все эффективные методы защиты от проникновения ransomware хорошо известны и могут использоваться также для противодействия другим видам атак.

Чтобы устранить угрозу несанкционированного доступа к удаленным рабочими столам необходимо контролировать доступ к серверам RDP и, если позволяют обстоятельства — отключить возможность доступа к ним из Интернета. Также необходимо использовать многофакторную аутентификацию (MFA) для доступа к сетевым подключениям, включая VPN. Важным элементом безопасности является своевременное обновление программного обеспечения, которое использует организация — это не позволит преступникам воспользоваться старыми уязвимостями. Необходимы также регулярные сканирования, тестирования и аудиты корпоративной ИТ-системы на предмет выявления потенциальных точек проникновения вредоносного ПО.

Еще одним ключевым фактором защиты является применение межсетевых экранов, почтовых фильтров, антивирусов и систем обнаружения вторжений (IDS/IPS). Средства технической кибербезопасности должны иметь специальный модуль для противодействия программам-вымогателям, а также возможность упреждающего сканирования сети на предмет выявления подозрительной активности. Дополнительный уровень защиты может обеспечить песочница (Sandbox) — специально выделенная и полностью контролируемая среда для безопасного исполнения и проверки ПО. Песочница позволяет запускать подозрительные файлы в изолированной среде для анализа их поведения. Для минимизации рисков распространения вредоносных программ (в т.ч. вымогателей) следует также обеспечить сегментирование сети и контролируемый доступ к ИТ-ресурсам и данным на основе четких ролей и политик.

Учитывая тот факт, что существенная часть успешных атак была проведена с использованием методов социальной инженерии, обязательно нужны регулярные обучения и инструктаж сотрудников, имеющих доступ к информационным системам. Как показывает практика, даже простое информирование персонала о методах, используемых киберпреступниками, в разы снижает вероятность успешной атаки на организацию.

Все эти методы и подходы, конечно, не дают полной гарантии защиты, поэтому необходим также план реагирования на ситуацию, если атака все же удалась и данные были зашифрованы. На этот случай у компании должны быть в наличии инструкции и пошаговый план восстановления работоспособности ИТ-системы с четко расписанными ролями.

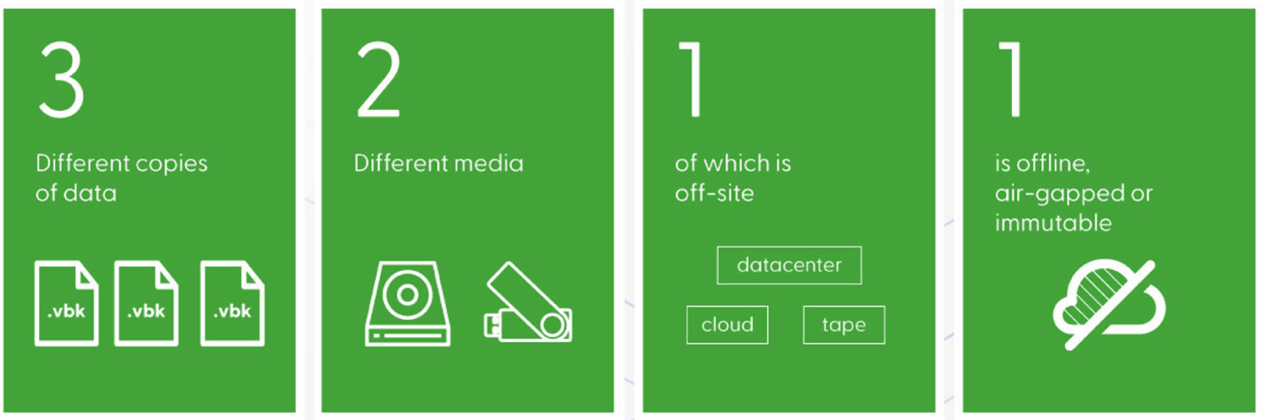

Ключевым элементом эффективной стратегии восстановления является наличие актуальных резервных копий данных, которые хранятся в месте, недоступном для любых киберугроз. Это может быть, к примеру, защищенное хранилище у надежного облачного оператора или вообще специальное хранилище с «воздушным зазором» (т.е. физически изолированное от потенциально небезопасных сетей). Можно также создавать неизменяемые копии данных, например, с использованием технологий блокчейн. Резервные копии необходимо делать систематически, руководствуясь правилом «3-2-1-1» при их создании и хранении: три копии, размещенные минимум на двух разных типах носителей, при этом одна копия хранится за пределами собственного дата-центра и еще одна — в хранилище с «воздушным зазором». Помимо этого, надо регулярно проверять актуальность резервных копий и работоспособность плана по восстановлению в случае атаки программы-шифровальщика или другой серьезной аварии.

В итоге, даже несмотря на то, что использование программ-шифровальщиков превратилось сегодня в серьезный международный бизнес, защитится от угроз, связанных с ними вполне реально — главное использовать системный, многоуровневый и комплексный подход к защите данных и, конечно, не забывать о резервных копиях.