Злочин «на вимогу». Як працюють програми-шифрувальники та як від них захиститися?

2024-08-29

Програми-шифрувальники або, як їх ще називають — «програми-здирники», перетворилися сьогодні на суттєву проблему для користувачів по всьому світі, а шифрування даних з метою отримання викупу це вже на великий міжнародний бізнес. Чи можна щось реально протиставити цій загрозі, щоб захистити цінну інформацію від кіберзлочинців?

Кожна сучасна людина, компанія чи держава, тією чи іншою мірою залежить від інформації, розміщеної на цифрових носіях. Проблема в тому, що ця інформація вразлива для кіберзагроз, кількість яких постійно збільшується. Одним із найактивніших напрямків кіберзлочинності сьогодні є створення та розповсюдження спеціальних програм, які раптово шифрують цінну інформацію на носіях користувача, а потім вимагають викуп за дешифрування. Ситуація неприємна, але багато хто платить, тому цей темний «бізнес» сьогодні процвітає, при цьому здирники не гребують ні чим, заражаючи як ноутбуки та телефони окремих користувачів, так й ІТ-системи цілих міністерств. Чому віруси-шифрувальники (англ. ransomware) такі успішні, як вони проникають всередину захищених периметрів та головне — як від них захиститися? Про це ми й поговоримо далі.

Нічого особистого – просто бізнес

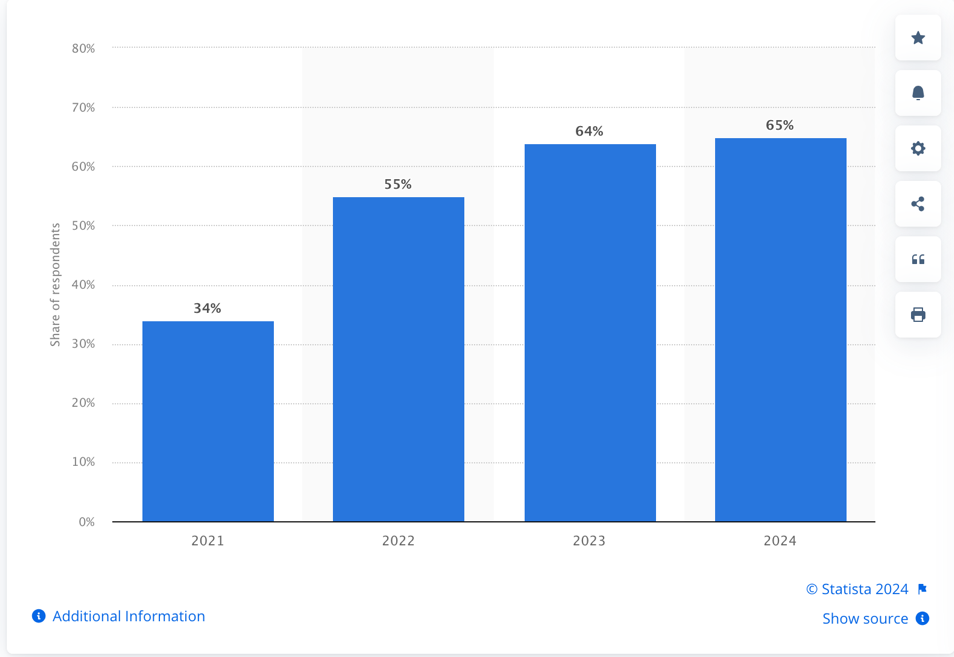

Якщо подивитися на статистику, то легко помітити, що дедалі більше користувачів страждає від атак вірусів-шифрувальників. За даними Statista 2021 року нападів ransomware зазнали 34% фінансових установ у світі, а опитування проведене у 2024-му показало, що ця частка зросла за кілька років до 65%.

Якщо дивитися ширше, за всіма галузями, то загальна кількість атак рік у рік зростає в середньому на десятки відсотків, а за деякими напрямками — подвоюється. В абсолютних цифрах показники виглядають ще більш вражаюче — у 2023 році аналітики безпеки сумарно зареєстрували 317 мільйонів спроб застосування програм-здирників, за підсумками цього року ця цифра може зрости до півмільярда. Страждають як приватні користувачі, так й великі компанії — Apple, Britisch Airways, BBC, Aer Lingus, Media Markt, Royal Mail, Deutsche Telecom, Boeing, TSMC, Foxconn та багато інших. Істотна частина атак була спрямована на об'єкти критичної інфраструктури у різних країнах. У разі успішної атаки, за розшифровку даних, зловмисники вимагають викуп сума якого коливається в дуже широкому діапазоні — від кількох сотень до кількох мільйонів доларів в еквіваленті (кіберзлочинці віддають перевагу криптовалютам для розрахунку).

При цьому, як свідчить дослідження Splunk, постраждалі, особливо якщо це великі або середні компанії, нерідко погоджуються заплатити, тому що страждають зазвичай, найчутливіші дані, втрата яких може призвести до величезних збитків або навіть втрати бізнесу. Середня сума викупу постійно зростає якщо, скажімо, у 2022 році для США вона становила десь $250-300 тис., то 2023-го — вже $700-750 тис. До того ж буває так, що компанія стає жертвою здирників неодноразово, наражаючись на атаки з боку різних злочинних угрупувань.

Водночас, кількість розсекречених, а тим більше знешкоджених, зловмисників, що системно займаються кіберздирництвом, дуже невелика. Тому не дивно, що кількість атак зростає — ransomware це досить вигідний, хоча й цілком незаконний, «бізнес» із відносно невисокими ризиками для його учасників. Разом з тим, враховуючи зростаючі загрози, все більше компаній вживає заходів запобігання та протидії здирникам.

Кіберзлочинці та їхні «партнери»

Програми-здирники сучасного типу з'явилися близько 20 років тому, відтоді вони безперервно розвиваються та вдосконалюються. Такі програми можна умовно розділити на дві великі групи — локери й, власне, шифрувальники. Перші блокують доступ до даних користувача, але самі дані можуть не змінювати. Другі — більш небезпечні, оскільки здатні перекодувати файли на ПК, серверах або у сховищах таким чином, щоб їх не можна було відкрити без спеціального декриптора (що його обіцяють вислати жертві після отримання викупу).

Першим широко відомим шифрувальником, вочевидь, був PGPcoder, який проявив себе в грудні 2004 року, приблизно за рік був виявлений Cryzip, після чого подібні програми посипалися як з рогу достатку. Їх швидкому створенню та поширенню посприяло те, що в даркнеті почали з'являтися детальні інструкції з розробки власних зразків ransomware. На спеціальних анонімних форумах люди обмінювалися досвідом та ділилися напрацюваннями у цій сфері. Незабаром від інструкції перейшли до «шаблонів» та продажу готових продуктів.

До 2009-2010 року чорний ринок програм-шифрувальників здебільшого сформувався, але справжній бум почався тут близько десяти років тому з появою т.зв. «партнерських програм». Річ у тому, що хоча шифрувальник й становить загрозу для компаній, його ще треба доставити до цільової мережі здолавши всі системи захисту, а це дуже непросто. Статистика каже, що в глобальному масштабі на одну успішну атаку підприємства або держструктури припадає в середньому 50 000 провальних спроб. Це саме той випадок, коли кількість переходить у якість й, відповідно, для успіху треба здійснювати безліч атак у різних напрямках. Для цього потрібна величезна команда, яку простіше, безпечніше та дешевше залучити на стороні обіцянкою поділитись майбутніми викупами.

Так з'явилися перші «партнерські програми» (інша назва цього явища Ransomware as a Service, RaaS), які й сьогодні залишаються основним джерелом поширення ransomware. Базова ідея полягає в тому, що злочинна група, що розробляє шифрувальник, створює майданчик у даркнеті, де пропонує всім охочим стати добровільними помічниками («партнерами») у справі поширення шкідливого ПЗ. Достатньо створити анонімний обліковий запис, після чого можна «реєструвати» компанії, на які планується здійснювати атаки. «Партнер» отримує саму програму-вимагач, а також інструкції та супровідні матеріали, що допомагають доставити ransomware на сервери жертви. Після зараження та шифрування файлів усі переговори з постраждалими ведуть вже самі розробники програми. Якщо в результаті вдається отримати викуп, частина його, виплачується «партнеру» в криптовалюті.

На практиці «партнерів» нерідко обманюють й комісійних вони не отримують, але чутки про «історії успіху» залучають до цього сегменту нових та нових охочих. Станом на середину 2024 року було відомо близько сотні «партнерських програм», що діють на просторах даркнета, до яких залучено, ймовірно, десятки тисяч людей по всьому світі. Щоправда, часи, коли «партнером» міг стати будь-хто, минули — зараз долучитися до злочинної групи, як правило, можна лише за спеціальним запрошенням, через що боротися з кіберзлочинцями стає складніше.

Зазначимо також, що сучасні програми-шифрувальники мають можливість авторозповсюдження – за принципом комп'ютерних вірусів. Широко відомими програмами такого роду були ZCryptor, WannaCry, NotPetza, BadRabbit. Проникнувши одного разу за захищений периметр компанії, такий вірус починає «гуляти» мережею й зупинити його поширення буває непросто, до того ж нові програми ransomware можуть маскуватися від антивірусів й взагалі здатні довгий час не викликати підозри та ніяк себе не проявляти. Постраждати можуть не лише власники Windows-систем – вже давно існують шифрувальники для MacOS та Linux-серверів.

Ринок на мільярд

Навколо RaaS, у даркнеті, природним чином сформувалися й суміжні напрямки — окремі користувачі та групи пропонують купити бази контактів для розсилки заражених e-mail листів, крадені облікові записи, паролі, зламані акаунти, дані про вразливість корпоративних мереж конкретних компаній та багато чого іншого. До речі, попри свою назву, програми-шифрувальники вже давно вміють не лише шифрувати — багато з них здатні викрадати дані, які потім злочниці можуть окремо продати на чорному ринку. Загалом працює ціла тіньова індустрія, щорічний оборот якої, за різними оцінками, перевищує мільярд доларів та продовжує зростати.

Зважаючи на явну загрозу глобальній безпеці, всі провідні країни світу намагаються системно боротися з ринком RaaS, час від часу досягаючи точкового успіху. Наприклад, на початку 2021-2022 років була розгромлена міжнародна хакерська група REvil, що стояла за атаками на Apple, JBS, Kaseya, Quanta Computer та інші організації. Декількох її учасників було заарештовано в різних країнах (інші члени все ще в розшуку). Один із ключових учасників REvil — Ярослав Васинський, на рахунку якого понад 2500 атак, у травні 2024 року, засуджений судом Техасу майже до 14 років в'язниці і штрафу в $16 млн.

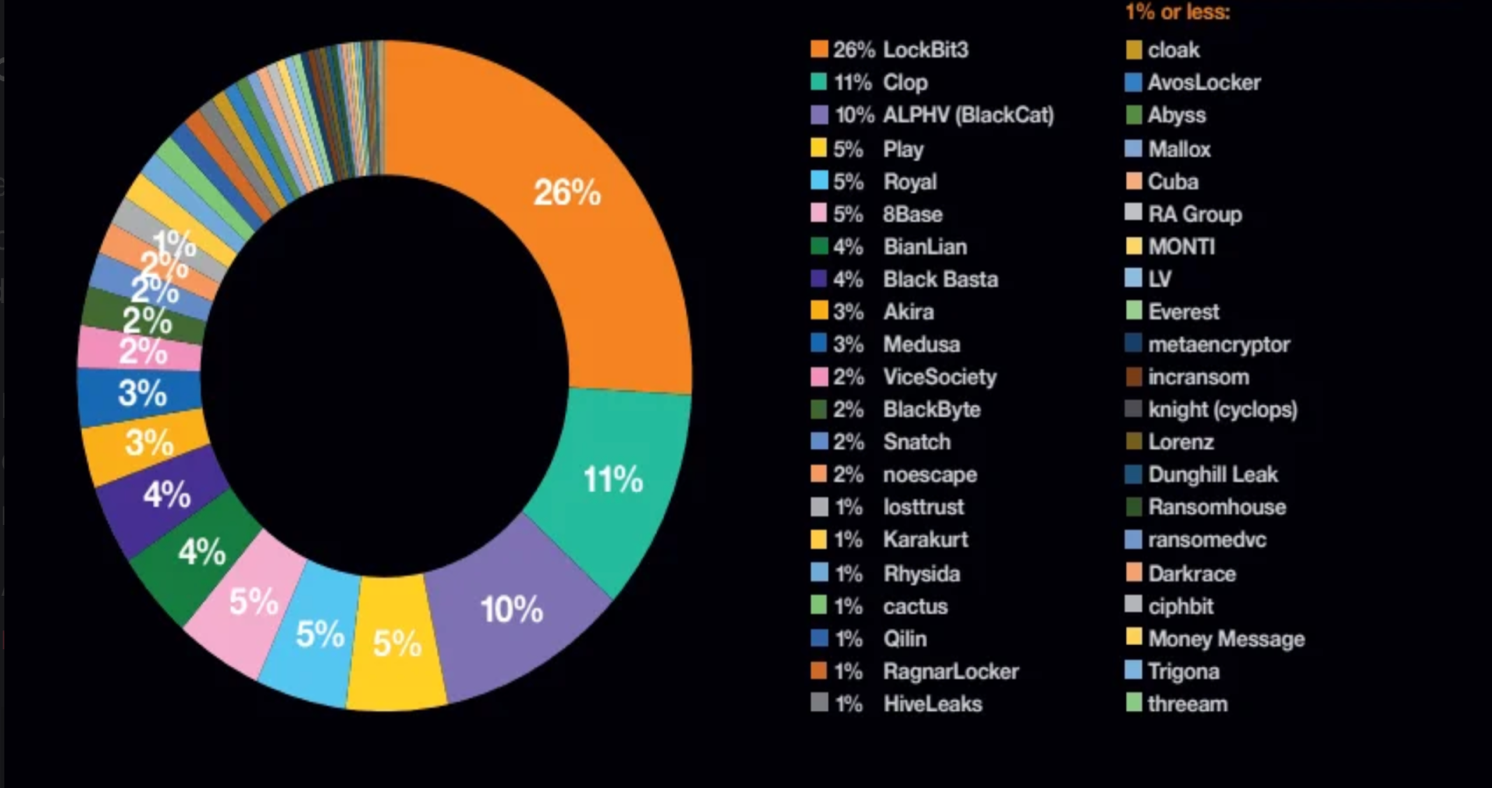

Крім того, у лютому 2024 року, в результаті операції Cronos, було припинено діяльність LockBit — однієї з найнебезпечніших й шкідливих груп в історії поширення ransomware. Її керівника — Дмитра Хорошева, було деанонімізовано та оголошено у міжнародний розшук, за його затримання влада США обіцяє нагороду в $10 млн. Але, подібна успішна операція вимагала спільних зусиль десятків спеціальних організацій, серед яких ФБР, Міністерство юстиції США, Національне агентство боротьби зі злочинністю (NCA), «Європол», а також державні органи боротьби з кіберзлочинністю Німеччини Швейцарії, Японії, Австралії, Швеції, Канади, Нідерландів, Фінляндії та інших країн. Тобто, з однією організацією боролися буквально всім світом. Підсумок безперечно позитивний, але у світі діють ще десятки інших RaaS-майданчиків, постійно з'являються нові й перемогти їх всі найближчими роками навряд чи вдасться.

З огляду на підвищений інтерес правоохоронних органів адміністратори популярних анонімних форумів у дакнеті кілька років тому стали навіть забороняти публікацію «партнерських програм». На короткий час це допомогло знизити кількість активних майданчиків RaaS, але зловмисники знайшли нові способи ефективної взаємодії.

Тобто вибудовуючи захист від ransomware варто пам'ятати, що ви маєте справу не з аматорами-одинаками, а з добре налагодженою, багаторівневою структурою, до якої залучено десятки тисяч людей — у тому числі й висококласних фахівців — охочих створити вам великі проблеми та отримати з цього фінансову вигоду.

Хто під загрозою?

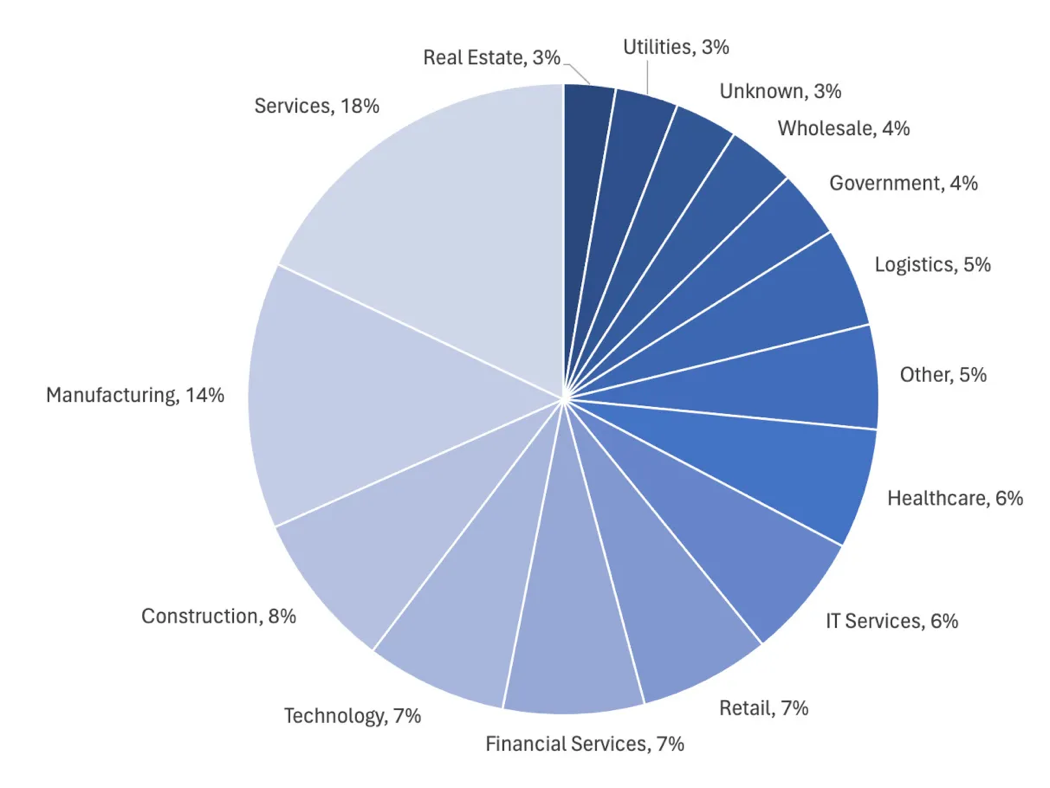

Жертвами програм-шифрувальників можуть стати сьогодні будь-які компанії та державні організації. Проте є статистика, що дозволяє визначити групу найбільшого ризику, до неї входять такі галузі як:

- Виробництво

- Сервісні компанії

- Нерухомість

- Транспорт та логістика

- Торгівля

- Охорона здоров'я та медицина

- ІТ-компанії

- Освіта

- Фінансові послуги

- Урядові організації

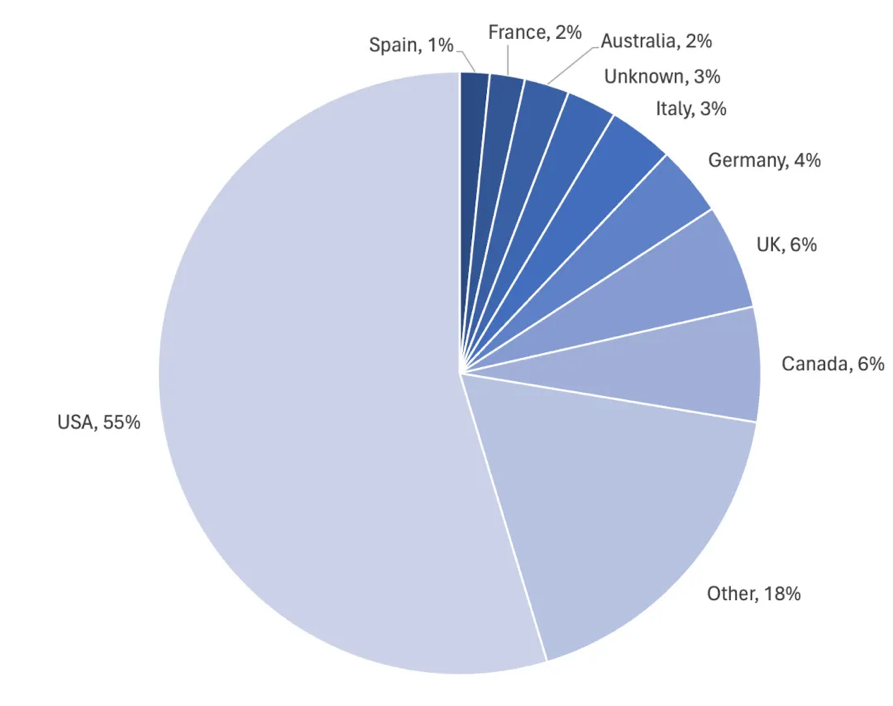

У регіональному розрізі найбільш атакованою країною залишається США, на яку припадає близько 55% всіх спроб кіберздирництва. Далі з великим відривом йдуть Канада та Великобританія (по 6% у кожної), потім Німеччина, Італія, Франція. Загалом, очевидно, що основний удар беруть на себе найбільш економічно розвинені країни Північної Америки та Західної Європи, на які сумарно припадає близько 80% усіх атак.

Ось лише кілька із багатьох тисяч епізодів зараження шифрувальниками, відзначених за останні кілька років. Наприклад, у лютому 2024 року Міністерство охорони здоров'я Румунії повідомило про те, що вірус-шифрувальник порушив роботу понад сотні медустанов по всій країні. Злочинці атакували багатоцільову платформу управління охороною здоров'я Hipocrate (HIS), зашифрувавши бази даних та інші файли на серверах та комп'ютерах користувачів. За даними Румунського національного агентства кібербезпеки (DNSC), для атаки був використаний вірус BackMyData, який при попаданні в цільову систему відключає міжмережові екрани, а потім починає шифрувати та видаляти інформацію. Румунська влада не стала виплачувати викуп. В цьому випадку ситуацію врятувала наявність захищених резервних копій, завдяки яким всю важливу інформацію вдалося відновити відносно швидко, а також те, що судячи з усього, дані не були викрадені, а лише зашифровані.

Проте у квітні цього року відбулася історія з менш щасливим фіналом — за допомогою ransomware кіберзлочинці з угрупування BlackCat (AlphV) змогли викрасти базу даних пацієнтів американського медичного холдингу Change Healthcare, що входить до складу однієї з найбільших страхових груп США – UnitedHealth Group. За нерозголошення конфіденційної інформації власники компанії погодилися виплатити $22 млн, крім того, прямі та непрямі збитки від атаки, за даними Change Healthcare, оцінюються ще в $850 млн додатково.

У червні 2024 року вірус-здирник потрапив у мережу британської компанії Synnovis, яка надає лабораторні медичні послуги лікарням по всій країні. У результаті під загрозою опинилося проведення сотень термінових хірургічних операцій, а нормальну роботу багатьох медустанов було порушено більш ніж на місяць. За розблокування даних хакерська група вимагала викуп в еквіваленті $50 млн, який власники компанії відмовилися платити. Тут також в основному вдалося розв'язати проблему завдяки наявності захищених (в т.ч. незмінних) резервних копій, інакше загальні збитки Synnovis могли б перевищити $1,5 млрд, не кажучи вже про те, що постраждали б тисячі пацієнтів. Водночас залишається відкритим питання — чи вдалося кіберзлочинцям викрасти актуальні персональні дані пацієнтів. Зловмисники кажуть, що вдалося та обіцяють опублікувати/продати їх, якщо викуп не буде сплачено. Але це вже окрема історія.

У середині липня цього року вірус-вимагач потрапив у мережу екстрених служб кількох округів штату Індіана (США). За словами чиновників, атака хакерської групи BlackSuit на кілька днів унеможливила надання критично важливих держпослуг. Постраждали у т.ч. окружний суд та департамент охорони здоров'я. Місяцем раніше BlackSuit вже намагалася впровадити ransomware на комп'ютери державних організацій штату Айова, але тоді атаку було відбито.

Наприкінці липня 2024 року від віруса-здирника постраждав Верховний суд округу Лос-Анджелес, що обслуговує близько 10 млн громадян. Установі довелося на деякий час повністю призупинити свою роботу. Від атаки постраждала більшість ІТ-системи організації — програмні послуги, бази даних, особисті файли користувачів, внутрішні служби, платформа управління справами та навіть офіційний сайт. Внаслідок атаки довелося тимчасово закрити усі 36 будівель судів округу, а слухання справ перевести в онлайн-режим. На початок серпня наслідки інциденту все ще відчуваються й повністю не подолані.

Перелік можна продовжувати довго — щорічний список жертв обчислюється тисячами організацій, але й цих кількох прикладів достатньо, щоб показати загрозу яку становлять сьогодні програм-шифрувальникі. Проте захиститься від їхнього руйнівного впливу цілком реально. Але спочатку давайте коротко розберемося, як ransomware вдається обходити захищені периметри та вражати ІТ-системи навіть найбільших комерційних компаній і державних організацій.

Як програми-шифрувальники потрапляють у мережу

Усі атаки з використанням ransomware можна розділити на дві основні категорії — масові та спрямовані. Другі найнебезпечніші й саме їх ми в основному розглядатимемо далі, бо саме спрямовані атаки майже завжди використовуються для нападу на компанії та державні установи.

Щоб мати шанси на успіх, будь-яка цільова атака починається з комплексної та різнобічної підготовки. Зловмисник збирає або купує у даркнерті будь-які відомості, що можуть допомогти виявити слабкі місця у системі захисту цільової організації. Це можуть бути вкрадені паролі, особисті дані співробітників, вразливості програмного забезпечення (яке вчасно не оновлюється), вразливості «нульового дня» та багато іншого. На етапі підготовки кіберзлочинці часто використовують також сканери вразливостей, які допомагають автоматизувати процес пошуку слабких місць у мережі жертви. Водночас зовнішнє сканування часто виявляється командою кіберзахисту компанії, яка намагатиметься вжити заходів протидії. Найнебезпечнішим випадком є наявність інсайдера всередині атакованої організації — це може бути наявний чи колишній співробітник, який за гроші або з міркувань помсти може надати дані для доступу до системи.

Після того, як дані зібрані, настає час атаки. Найчастіше цьому етапі використовуються такі методи як компрометація служб віддаленого доступу, фішинг, використання публічно доступних застосунків. У першому випадку найчастіше зловмисникам вдається отримати доступ до цільової мережі, атакуючи за допомогою експлойтів публічно доступні термінальні сервери з підключеннями протоколу віддаленого робочого столу (RDP). Крім того, відсутність у компанії мультифакторної аутентифікації суттєво підвищує шанси прихованого підключення до атакованої мережі через VPN (тут злочинці часто використовують виявлені раніше і не закриті вразливості, тому регулярне оновлення є важливим фактором безпеки).

Одним із найбільш небезпечних та ефективних методів атаки досі залишається фішинг. Зловмисники розсилають електронні листи, маскуючись під надійні та довірені організації – банки, державні установи тощо. Вкладення або посилання в таких повідомленнях містять шкідливий код, який завантажує вірус-шифрувальник у мережу. В основному такі листи досить примітивні й легко виявляються як системами безпеки, так і самими співробітниками. Але якщо йдеться про підготовлену атаку, то в цьому випадку зловмисники нерідко залучають фахівців із соціальної інженерії, послуги яких знаходять у тому ж даркнеті. Крім того, заражені повідомлення можуть надходити зі зламаних акаунтів дійсних співробітників, а зміст листа може бути таким, що не викличе явної підозри (прохання сплатити рахунок, звантажити та заповнити форму звіту, перейти на портал податкової або виконавчої служби тощо).

Велику загрозу становлять шкідливі сайти, де разом із корисним вмістом користувач може випадково завантажити собі також й ransomware. Особливо небезпечні в цьому відношенні різні Torrent-мережі та публічні файлообмінники. У низці випадків отримати вірус можна просто зайшовши на спеціальний підроблений сайт (щоправда, для цього мають бути відключені майже всі системи безпеки). Шкідливі посилання та файли поширюються також через ботнети, соціальні мережі, популярні месенджери.

Віруси-шифрувальники здатні потрапити навіть у закриту ізольовану від зовнішнього світу мережу, наприклад на змінному USB-носії («флешці»), який свідомо чи ні може принести інсайдер. Існують й інші шляхи впровадження ransomware в цільові мережі, але перераховані способи використовуються в переважній більшості випадків.

Окремою великою темою є те, як саме діють шифрувальники, проникнувши всередину захищеного периметра організації, але тут ми це питання розглядати не будемо, а перейдемо одразу до методів захисту від вірусів-здирників.

Бережіть дані: методи захисту від шифрувальників

Майже всі ефективні методи захисту від проникнення ransomware добре відомі й можуть використовуватися також для протидії іншим видам атак.

Щоб усунути загрозу несанкціонованого доступу до віддалених робочих столів, необхідно контролювати доступ до серверів RDP та, якщо дозволяють обставини, відключити можливість доступу до них з Інтернету. Також необхідно використовувати багатофакторну автентифікацію (MFA) для доступу до мережних підключень, включаючи VPN. Важливим елементом безпеки є своєчасне оновлення програмного забезпечення, яке використовує організація, це не дозволить злочинцям скористатися старими вразливостями. Необхідні також регулярні сканування, тестування та аудити корпоративної ІТ-системи щодо виявлення потенційних точок проникнення шкідливого ПЗ.

Ще одним ключовим фактором захисту є застосування міжмережевих екранів, поштових фільтрів, антивірусів та систем виявлення вторгнень (IDS/IPS). Засоби технічної кібербезпеки повинні мати спеціальний модуль для протидії програмам-здирникам, а також засоби сканування коропративної мережі на предмет виявлення підозрілої активності. Додатковий рівень захисту може забезпечити пісочниця (sandbox) — спеціально виділене та повністю контрольоване середовище для безпечного виконання та перевірки ПЗ. Пісочниця дозволяє запускати підозрілі файли в ізольованому середовищі з метою аналізу їхньої поведінки. Для мінімізації ризиків поширення шкідливих програм (в т.ч. здирників) слід також забезпечити сегментування мережі та контрольований доступ до ІТ-ресурсів та даних на основі ролей та політик.

Враховуючи той факт, що значна частина успішних атак була проведена з використанням методів соціальної інженерії, обов'язково потрібні регулярні навчання та інструктаж працівників організації, які мають доступ до інформаційних систем. Як показує практика, навіть просте інформування персоналу про методи, що використовуються кіберзлочинцями, знижує ймовірність успішної атаки на організацію у багато разів.

Всі ці методи та підходи, звичайно, не дають повної гарантії захисту, тому необхідний також план реагування на ситуацію, якщо атака все ж таки сталася й дані були зашифровані. На цей випадок у компанії мають бути інструкції та покроковий план відновлення працездатності ІТ-системи з чітко розписаними ролями.

Ключовим елементом ефективної стратегії відновлення є наявність актуальних резервних копій даних, що зберігаються в місці, недоступному для будь-яких кіберзагроз. Це може бути, наприклад, захищене сховище у надійного хмарного оператора або взагалі спеціальне сховище з «повітряним прозором» (тобто фізично ізольоване від потенційно небезпечних мереж). Можна також створювати незмінні копії даних, наприклад з використанням технологій блокчейн.

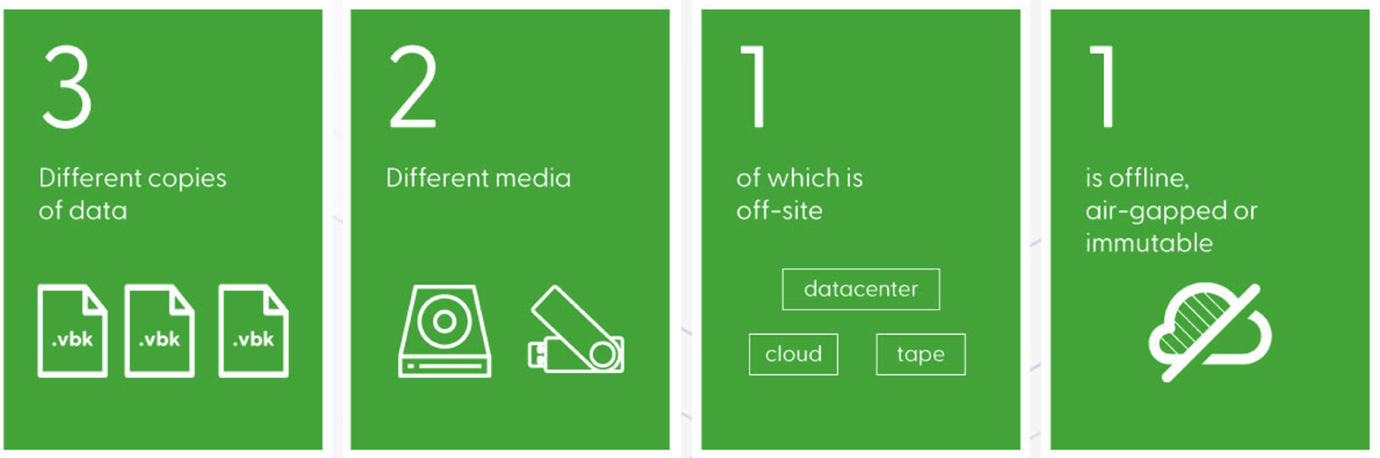

Резервні копії необхідно робити систематично, керуючись правилом «3-2-1-1» при їх створенні та зберіганні: три копії, розміщені мінімум на двох різних типах носіїв, при цьому одна копія зберігається за межами власного датацентру та ще одна – у сховище із «повітряним прозором». Крім цього, треба регулярно перевіряти актуальність резервних копій та працездатність плану відновлення у разі атаки програми-шифрувальника або іншої серйозної аварії.

За підсумком, навіть попри те, що використання програм-шифрувальників перетворилося сьогодні на серйозний міжнародний бізнес, захиститься від загроз пов'язаних із ними цілком реально — головне використовувати системний, багаторівневий та комплексний підхід до захисту даних й, звичайно ж, не забувати про резервні копії.