Кибербезопасность в облаке — актуальные технологии в 2024 году

2024-05-24

Обеспечить надежную защиту данных и приложений в облаке всегда было непросто. И с каждым годом эта задача усложняется. Ведь с одной стороны все больше нагрузок переносится в облако, а с другой — злоумышленники становятся все более изобретательными. Но и технологии кибербезопасности активно развиваются.

Защита ИТ-инфраструктур и цифровых активов — процесс комплексный и непрерывный. Эффективная кибербезопасность — это всегда о поиске точки баланса. Методы, которые помогали буквально вчера, сегодня могут быть уже не столь эффективны. Главная проблема в том, что далеко не всегда возможно предвидеть то, откуда придет напасть и какие технологии будут использованы для атаки. К тому же задача обеспечения кибербезопасности существенно усложняется, если речь идет об инфраструктурах, использующих облака (без которых уже не обходится ни одна организация). Поэтому поговорим о том, какие методы и подходы сегодня наиболее актуальны для обеспечения кибербезопасности в облаке — коллективном, частном, гибридном.

Zero Trust Security — не верь никому

Концепция ZTS («безопасность с нулевым уровнем доверия») полностью исключает из обихода понятие «доверенный». Не важно — пользователь это, устройство или приложение. Система действует так, будто хакер или вредоносный инсайдер уже внутри вашего периметра безопасности, просто вы еще об этом не знаете, что, кстати, часто, не так уж далеко от истины. Соответственно, все пользователи, как внутри, так и за пределами сети организации, всегда должны проходить авторизацию, проверку конфигураций и состояния системы безопасности устройств, прежде чем им будет предоставлен доступ к тем или иным приложениям и данным.

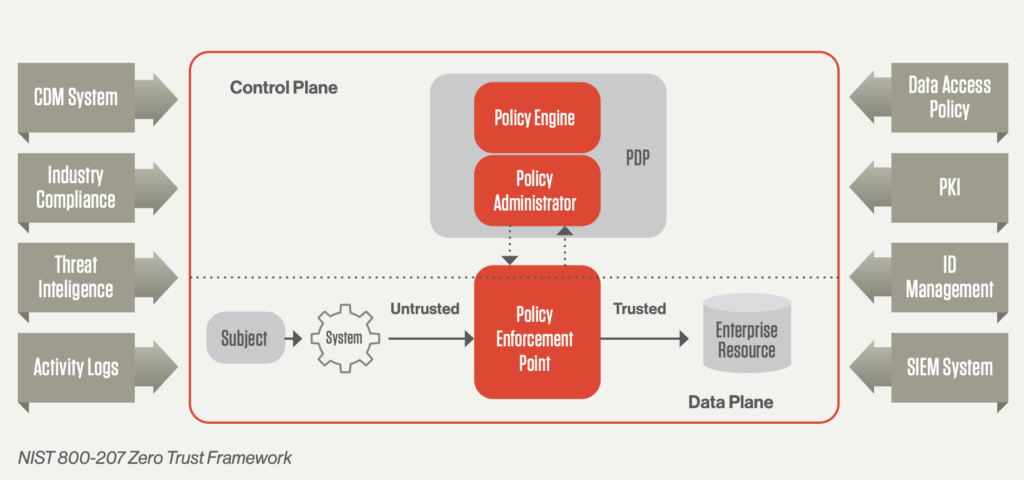

Сегодня ZTA это очень популярная и востребованная концепция, помогающая противодействовать в т.ч. скрытым и неизвестным (zero day) угрозам. Обратной стороной популярности стало то, что многие разработчики решений начали спекулировать на имени, называя Zero Trust Security всё, что угодно (точнее, то, что именно они предлагают рынку). В то же время, в отрасли уже имеется ряд стандартов в этой области, которые применяются в т.ч. государственными организациями в странах Запада. Например, NIST 800-200 который с 2021 года должны применять все Федеральные агентства США при необходимости реализации ZTS.

Основные составляющие стандарта NIST 800-207 Zero Trust

Подход с «нулевым доверием» давно и успешно работает в рамках локальных ИТ-средах — там, где понятны потенциальные источники угрозы и ограничен круг пользователей. В облаках же все становится сложнее. Основная проблема в том, что облачные инфраструктуры очень динамичны, скажем виртуальные машины и другие объекты могут постоянно создаваться и исчезать по мере необходимости. В таких условиях крайне непросто внедрить статичные правила безопасности. Просто перенести на облачную среду подходы Zero Trust, которые работают в локальных системах тоже не вариант.

Поэтому сегодня отдельное и актуальное направление кибербезопасности это реализация ZTS в облаках. Главные составляющие подхода, в данном случае, включают в себя сегментирование сети и установление различных политик безопасности для разных типов данных, непрерывную идентификацию пользователей и принцип наименьших привилегий, полный мониторинг сетевых процессов (с уведомлением администратора безопасности в случае выявления подозрительно активности), сетевую аналитику, динамическую оценку угроз на основе контекста и т.д. Во всех этих процессах сегодня широко используются возможности искусственного интеллекта, который позволяет достичь необходимого уровня автоматизации, скорости реакции, помогает выявлять скрытые опасности и снижать негативные последствия инцидента, если атака все же имела успех.

Адаптивная многофакторная аутентификация

Концепция Multi-Factor Authentication будет хорошим подспорьем в процессе реализации системы доступа с «нулевым доверием» — как в коммерческих компаниях, так и в случае государственных организаций. MFA значительно снижает риск несанкционированного доступа. Главная идея заключается в том, что пользователю надо пройти сколько этапов аутентификации для входа в систему или осуществления транзакции. Обычно для этого используют пароль и один-два дополнительных фактора, например, токен безопасности на устройстве либо биометрическую проверку (больше трех факторов в сумме применяют крайне редко).

Общая схема работы многофакторной аутентификации (MFA).

Самыми распространёнными методами MFA сегодня являются одноразовые пароли на смартфон или электронную почту, контрольные вопросы, вход через социальные сети или переход по уникальным одноразовым ссылкам. В более ответственных системах для доступа могут использоваться аппаратные криптографические ключи, специальные пользовательские приложения, биометрические средства аутентификации.

В то же время, специалисты по кибербезопасности отмечают, что применение биометрических систем, которые ранее считались надежным средством идентификации пользователя сегодня несет значительные риски. Особое внимание теперь приходится уделять защите баз данных, в которых находятся биометрические сведения. Если к такой БД будет получен несанкционированный доступ это может создать большие проблемы для безопасности, поскольку биометрические данные (например, отпечаток пальца или рисунок глазного дна) сложнее заменить, по сравнению, скажем, с ПИН-кодом или токеном.

Поэтому в последнее время, в связи с усложнением как облачных инфраструктур, так и атак, которые на них производятся, для обеспечения защиты доступа к критически важным данным все чаще используют адаптивный подход к проверке пользователей. Строго говоря, это не какой-то конкретный метод, а динамический процесс, позволяющий регулировать требуемый уровень аутентификации в зависимости от потенциального риска. Скажем для доступа к некритичным данным требуется только пароль, но если пользователь хочет проникнуть глубже, ему уже потребуется подтвердить свои права с помощью токена.

Дифференцированный подход позволяет улучшить пользовательский опыт (поскольку в большинстве случаев не потребуется сложная аутентификация) и в то же время обеспечит надежную защиту критичных данных. Поэтому адаптивная многофакторная аутентификация становится все более востребованной в контексте облачных инфраструктур.

Искусственный интеллект для выявления и устранения киберугроз

Традиционными методами становится все труднее справляться с растущей сложностью и изощренностью киберугроз. В этом деле неизбежно приходится прибегать к помощи AI/ML. И здесь на помощь приходит еще один перспективный пул технологий, который сейчас все более активно применяется для защиты облачных инфраструктур — AI-Driven Threat Detection and Response или AI XDR (искусственный интеллект для выявления и устранения киберугроз). Здесь ИИ применяется глубокого анализа данных с целью обнаружения аномалий, прогнозирования возможных векторов атак и способов быстрейшего противодействия злонамеренным действиям (тем более, злоумышленники давно пользуются инструментами на основе ИИ). Большим преимуществом AI-систем является способность быстро выявлять скрытые закономерности и работать с контекстом, что позволяет специалистам по информационной безопасности (ИБ) принимать более взвешенные и эффективные решения. ИИ анализирует огромные массивы данных и часто выявляет признаки угрозы там, где человек заметить ее неспособен.

Некоторые направления применения AI/ML для обеспечения кибербезопасности.

Современные технологии AI XDR сейчас наиболее эффективны в таких областях кибербезопасности как:

— Поведенческая аналитика. Здесь ИИ помогает контролировать поведение пользователей для выявления аномалий (например действий инсайдеров). Это позволяет поднять эффективность обнаружения внутренних угроз, которые в ином случае могут долго оставаться незамеченными со стороны традиционных систем защиты.

— Обработка естественного языка. Системы ИБ на основе искусственного интеллекта могут понимать и извлекать ценную информацию из неструктурированных источников данных, например сообщений электронной почты, расширяя контекст и сферу анализа угроз безопасности.

— Выявление скрытых и замаскированных угроз на основе анализа больших массивов данных. Это рутинная работа, автоматизаций которой помогает разгрузить специалистов по ИБ, чтобы они могли сконцентрироваться на самых важных и сложных задачах.

— Обмен информацией о киберугрозах. Системы безопасности на основе AI/ML могут существенно поднять общую эффективность работы за счет автоматизированного обмена с другими компаниями или операторами анонимизированной информацией об угрозах. Таким образом создается более действенная коллективная защита.

— Предиктивная аналитика. Прогностические возможности ИИ позволяют организациям предвидеть потенциальные угрозы на основе исторических данных и возникающих тенденций. Упреждающий подход позволяет организациям принимать необходимые меры для предотвращения атак.

— Автоматизированное реагирование и смягчение последствий. Если атака все-таки достигла цели, ИИ может автоматизировать действия по реагированию на инцидент и смягчению последствий. В результате окно уязвимости — время совершения атаки до ее изоляции и реализации контрмер — существенно сокращается.

Несмотря на большой потенциал ИИ-технологий для обеспечения кибербезопасности, в этой области остается еще немало вопросов. Действия и принципы принятия решений AI-систем не всегда достаточно прозрачны, а эффективность автоматизированных реакций (если только это не самые рутинные операции), все еще далека от идеальной. На данном этапе ИИ остается хорошим помощником в вопросах ИБ, но основная нагрузка все также ложится на плечи людей-специалистов. Но, технологий AI/ML в сфере кибербезопасности быстро развиваются и, как ожидается, в ближайшие несколько лет их общая эффективность существенно вырастет.

Confidential CloudComputing — безопасность на глубинном уровне

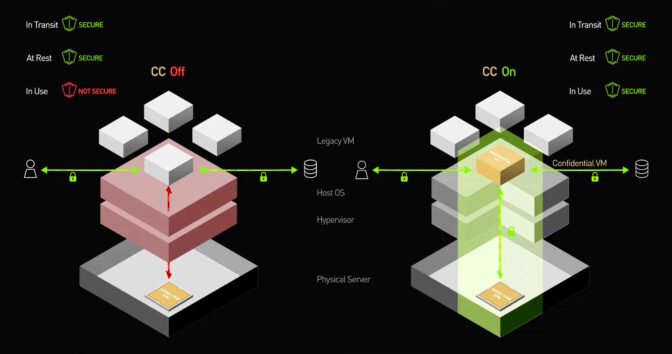

Конфиденциальные данные подвергаются опасности компрометации на трех основных этапах — во время хранения на постоянных носителях, в ходе передачи по сети и в процессе обработки. Традиционные инструменты защиты данных ориентированы, главным образом, на две первых составляющих. Данные достаточно надежно шифруются на уровне СХД и защищаются в ходе обмена между пользователями. Но, момент их обработки на уровне процессора долгое время оставался слабым звеном в архитектуре безопасности. Доступ к дампам памяти, где данные обрабатываются в незашифрованном виде или к учетной записи администратора с полными правами (root) открывает широкие возможности для компрометации. Да это технически сложно, но все же вполне исполнимо, чем пользуются опытные злоумышленники.

Технология конфиденциальных вычислений (Confidential Cloud Computing) устраняет этот пробел в безопасности. Концепция основана на том, что для обработки критических данных в процессоре на аппаратном уровне создается специальная защищенная среда — TEE (hardware-based trusted execution environment), которая доступна только авторизованным программам и невидима для всех остальных, включая гипервизоры виртуальных машин и провайдера облачных услуг (какими бы правами доступа но ни располагал).

Общая схема работы технологии Confidential Computing. Источник: NVIDIA

Защита охватывает как данные — содержимое TEE — так и методы обработки, которые используются внутри него. Для обеспечения безопасности используются встроенные ключи шифрования и надежные механизмы проверки, исключающие попадание в обработку неавторизованных (либо взломанных/измененных) программ и данных.

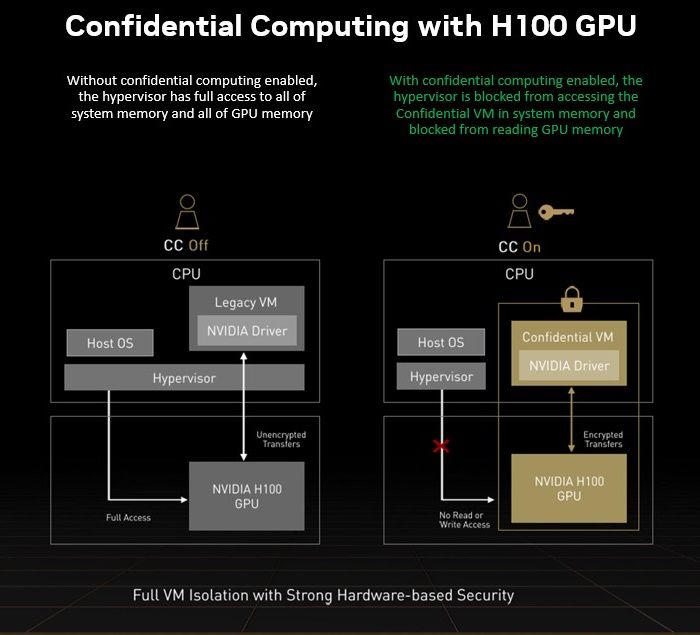

Обработка данных с отключенным и включенным режимом Confidential Computing. Источник: NVIDIA

Такой подход особенно актуален сегодня, когда спрос на облачные ресурсы быстро растет, и компании переносят все больше данных, в т.ч. критически важных в облака операторов. Confidential Cloud Computing дает заказчикам больше уверенности в том, что их данные, хотя и не обрабатываются локально, тем не менее, надежно защищены. Для реализации конфиденциальных вычислений необходима поддержка соответствующих технологий на уровне процессоров. Для достижения консенсуса по этому вопросу под эгидой The Linux Foundation даже был сформирован Консорциум конфиденциальных вычислений (Confidential Computing Consortium, CCC) куда вошли такие компании как NVIDIA, VMware, Intel, AMD, Red Hat (принадлежит IBM), Meta, Cisco, ARM, Fujitsu, Microsoft, Oracle, Google и другие. Целями CCC являются определение общеотраслевых стандартов в сфере конфиденциальных вычислений и содействие развитию инструментов с открытым исходным кодом в данной области.

Примерами аппаратных реализаций TEE являются такие технологии как Intel Secure Guard Extensions (SGX), AMD Secure Encrypted Virtualization (SEV), ARM Trustzone, Trusted Platform Module (TPM) и другие. Технология Confidential Computing на базе TEE реализована также в ускорителях вычислений с тензорными ядрами (GPU/TPU) NVIDIA H100, которые предлагает в своем облаке компания De Novo.

Схема реализации технологии Confidential Computing на ускорителях Н100 GPU. Источник: NVIDIA

В целом, TEE повышает надежность защиты данных и имеет большие перспективы использования в облачных инфраструктурах, но эффективная реализация и поддержка конфиденциальности информации требует специальных программных инструментов, профессиональных навыков и может оказаться довольно сложной задачей для непрофильной организации. Вместе с тем, растущий спрос на надежную защиту данных делает Confidential Computing очень перспективным направлениям развития систем информационной безопасности.

Платформы защиты облачных приложений (CNAPP)

Облачные среды существенно отличаются от инфраструктур, развернутых локально, поэтому и методы защиты данных в этих двух случаях должны быть несколько различными. Это понимание пришло не сразу, но, когда осознание все же произошло, на рынке начали появляться комплексные решения безопасности, адаптированные для работы с облачными платформами — Cloud Native Application Protection Platforms. Преимуществом CNAPP является то, что она обеспечивает возможность своевременного реагирования на угрозы, возникающие на любом этапе жизненного цикла ПО в облаке — от разработки до сред выполнения.

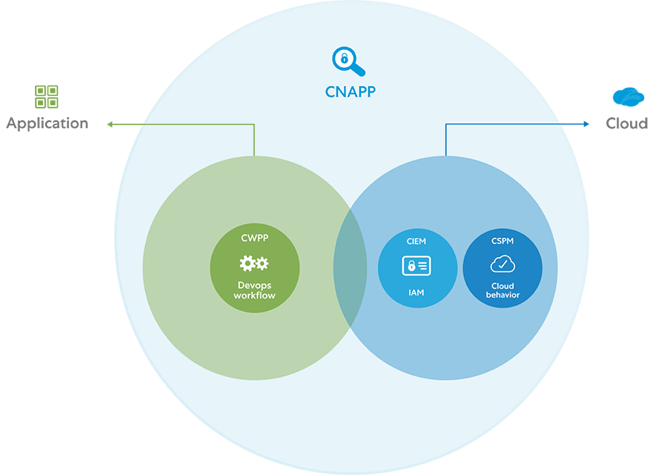

Общая схема реализации CNAPP. Источник: Gartner (How to protect your clouds with CSPM, CWPP, CNAPP, and CASB)

CNAPP объединяет в рамках централизованной программной платформы множество различных инструментов ИБ: Cloud security posture management (CSPM), Cloud workload protection platform (CWPP), Cloud service network security (CSNS), Kubernetes security posture management (KSPM), Cloud infrastructure entitlement management (CIEM), Cloud Detection and Response (CDR) — и многие другие. Комплексный подход позволяет существенно упростить и облегчить работу групп DevOps и DevSecOps, повышая эффективность систем кибербезопасности в целом. Платформа защиты облачных приложений позволяет защитить весь спектр объектов и процессов в облачных инфраструктурах, включая контейнеры Kubernetes, конвейеры CI/CD, бессерверные среды, сетевые соединения, управление доступом и пр.

Сегодня CNAPP является одним из наиболее перспективных векторов развития систем информационной безопасности для облаков. Здесь, пока, сказывается нехватка специалистов и определенные сложности интеграции различных систем защиты на одной платформе, к тому же, не вполне решена проблема большого числа оповещений (каждый модуль безопасности выдает предупреждения, что в сумме приводит к усталости и рассеянности внимания специалистов по ИБ). Но вопросы постепенно решаются, а число компаний-разработчиков, предлагающих подобные решения постепенно увеличивается.

Перспективных технологий для обеспечения информационной безопасности в облачных средах сегодня немало. Но, чтобы вы ни выбрали, стоит помнить о том, что методы, которые хорошо зарекомендовали себя в случае локальных дата-центров, далеко не всегда эффективны в облаках. Особенно, если речь идет о гибридных или мультиоблачных инфраструктурах. Также необходимо учитывать, что в рамках классической модели IaaS/PaaS облачный оператор несет ответственность за инфраструктурную безопасность, но забота о защите собственных данных и приложений, как правило, ложится на самого клиента. Вместе с тем, сейчас появляется все больше компаний, предлагающих коммерческие сервисы по комплексной защите «цифровых активов» в облачных инфраструктурах, в том числе, с помощью перспективных технологий, рассмотренных в рамках данного обзора. И спрос на подобные услуги, учитывая мировую обстановку и общий рост напряженности — растет день ото дня.

Если вам необходимо надежное, защищенное и производительное облако в лучшем дата-центре Украины или на территории ЕС, либо у вас есть вопросы относительно миграции ваших нагрузок в среду IaaS/PaaS — обращайтесь за консультацией к специалистам De Novo. Мы ответим на ваши вопросы, подберем оптимальное решение и поможем осуществить миграцию или развернуть пилотный проект.