Кібербезпека у хмарі – п'ять актуальних технологій у 2024 році

2024-05-24

Забезпечити надійний захист даних та застосунків у хмарі завжди було непросто й з року у рік ця задача ускладнюється. Адже, з одного боку, все більше навантажень мігрує на хмарні платформи, а з іншого — зловмисники стають дедалі винахідливішими. Проте, технології кібербезпеки також активно розвиваються.

Захист ІТ-інфраструктур та цифрових активів – процес комплексний та безперервний. Ефективна кібербезпека це завжди про пошук точки балансу. Головна проблема в тому, що не завжди можна передбачити, звідки з’явиться загроза та які технології будуть використані зловмисниками для атаки. До того ж задача дотримання кібербезпеки суттєво ускладнюється, коли йдеться про IT-системи, що частково або повністю розгорнуті у хмарах. Тому поговоримо про те, які методи та підходи сьогодні найбільш актуальні в галузі захисту даних саме для хмарних інфраструктур — колективних, приватних, гібридних.

Zero Trust Security — не вір нікому

Концепція ZTS («безпека з нульовим рівнем довіри») повністю виключає з ужитку поняття «довірений». Не важливо – користувач це, пристрій чи програма. Система діє так, ніби хакер або зловмисний інсайдер вже всередині вашого периметра безпеки, просто ви ще про це не знаєте, що, до речі, часто, не так далеко від істини. Відповідно, всі користувачі, як усередині, так і за межами мережі організації, завжди повинні проходити авторизацію, перевірку конфігурацій і стану системи безпеки пристроїв, перш ніж їм буде надано доступ до тих чи інших застосунків чи даних.

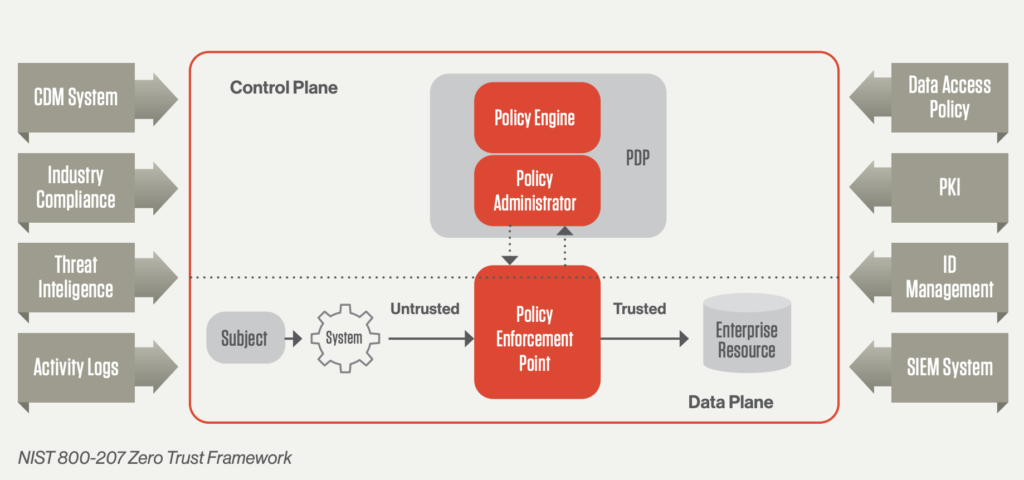

Сьогодні ZTA це дуже популярна концепція, яка допомагає протидіяти у т.ч. прихованим та невідомим (zero day) загрозам. Зворотнім боком популярності є те, що багато розробників подібних рішень почали спекулювати на назві, називаючи Zero Trust Security все, що завгодно (точніше те, що саме вони пропонують на ринку). Водночас у галузі вже існує низка стандартів, які застосовуються зокрема державними організаціями у країнах Заходу. Наприклад, NIST 800-200, який з 2021 року повинні застосовувати всі Федеральні агентства США при необхідності реалізації ZTS.

Основні складові стандарту NIST 800-207 Zero Trust

Підхід з «нульовою довірою» давно й успішно працює в рамках локальних ІТ-середовищ — там, де зрозумілі потенційні джерела загрози та обмежене коло користувачів. У хмарах все стає складніше. Основна проблема в тому, що хмарні інфраструктури дуже динамічні — віртуальні машини та інші об'єкти можуть постійно створюватися і зникати за потреби. За таких умов вкрай непросто запровадити статичні правила безпеки. Просто перенести на хмарне середовище підходи Zero Trust, які працюють у локальних системах це не варіант.

Тому сьогодні окремий та актуальний напрямок кібербезпеки це реалізація ZTS у хмарах. Головні складові підходу, в цьому випадку, включають сегментування мережі та встановлення окремих політик безпеки для різних типів даних, безперервну ідентифікацію користувачів і принцип найменших привілеїв, повний моніторинг мережевих процесів (з повідомленням адміністратора безпеки у разі виявлення підозрілої активності), мережеву аналітику, динамічну оцінку загроз на основі контексту та інші заходи. У всіх цих процесах сьогодні широко використовуються можливості штучного інтелекту, який дозволяє досягти необхідного рівня автоматизації, швидкості реакції, допомагає виявляти приховані небезпеки й знижувати негативні наслідки інциденту, якщо атака все ж таки мала успіх.

Адаптивна багатофакторна автентифікація

Концепція Multi-Factor Authentication же суттєво допомогти у процесі реалізації системи доступу з «нульовою довірою» — як у комерційних компаніях, так і у разі державних організацій. MFA значно знижує ризик несанкціонованого доступу. Головна ідея тут полягає в тому, що користувачеві потрібно пройти скільки етапів аутентифікації для входу в систему або здійснення транзакції. Зазвичай для цього використовують пароль та один-два додаткові фактори, наприклад, токен безпеки на пристрої або біометричну перевірку. (Понад три фактори застосовують вкрай рідко).

Загальна схема багатофакторної автентифікації (MFA)

Найпоширенішими методами MFA сьогодні є одноразові паролі на смартфон або електронну пошту, контрольні питання, вхід через соціальні мережі або перехід за унікальними одноразовими посиланнями. У більш відповідальних системах для доступу можуть використовуватися апаратні криптографічні ключі, спеціальні застосунки користувача, біометричні засоби аутентифікації.

Водночас фахівці з кібербезпеки зазначають, що застосування біометричних систем, які раніше вважалися надійним засобом ідентифікації користувача, сьогодні має значні ризики. Особливу увагу тепер доводиться приділяти захисту баз даних, де знаходяться біометричні дані. Якщо до такої БД зловмисник отримає несанкціонований доступ, це може створити великі проблеми для безпеки, бо біометричні дані (наприклад, відбиток пальця чи малюнок сітківки ока) доволі складно замінити, на відміну, скажімо, від ПІН-коду або апаратного токена.

Тому останнім часом у зв'язку з ускладненням як хмарних інфраструктур, так і атак, які на них націлені, для забезпечення захисту доступу до критично важливих даних все частіше використовують адаптивний підхід до перевірки користувачів. Строго кажучи, це не якийсь конкретний метод, а динамічний процес, що дозволяє регулювати необхідний рівень автентифікації залежно від потенційного ризику. Скажімо, для доступу до некритичних даних буде потрібен лише пароль, але якщо користувач хоче сягнути глибше, йому вже потрібно підтвердити свої права за допомогою токена.

Диференційований підхід дозволяє поліпшити користувальницький досвід (оскільки в більшості випадків не знадобиться складна автентифікація) і водночас забезпечить надійний захист критичних даних. Тому адаптивна багатофакторна автентифікація стає все більш популярною, зокрема, в контексті захисту хмарних інфраструктур.

Штучний інтелект для виявлення та усунення кіберзагроз

Традиційними методами стає все складніше впоратися зі зростальною складністю кіберзагроз. В цій справі все частіше доводиться залучати AI/ML. В цьому контексті на допомогу приходить ще один перспективний пул технологій, який зараз все активніше застосовується для захисту хмарних інфраструктур — AI-Driven Threat Detection and Response або AI XDR (штучний інтелект для виявлення та усунення кіберзагроз). В даному випадку ШІ застосовується для глибокого аналізу даних з метою виявлення аномалій, прогнозування можливих векторів атак і способів якнайшвидшої протидії зловмисникам (тим більше самі злочинці давно користуються інструментами ШІ). Перевагою AI-систем захисту є здатність швидко виявляти приховані закономірності та працювати з контекстом, що дозволяє фахівцям з інформаційної безпеки (ІБ) приймати більш виважені та ефективні рішення. ШІ аналізує величезні масиви даних і часто виявляє ознаки загрози там, де людина помітити її не здатна.

Деякі напрямки застосування AI/ML для дотримання кібербезбеки

Сучасні технології AI XDR зараз найбільш ефективні в таких галузях кібербезпеки як:

— Поведінкова аналітика. Тут ШІ допомагає контролювати поведінку користувачів з метою знаходження аномалій (наприклад дій інсайдерів). Це дозволяє підняти ефективність виявлення внутрішніх загроз, які в іншому випадку можуть довго залишатися непоміченими з боку традиційних систем захисту.

– Обробка природної мови. Системи ІБ на основі штучного інтелекту можуть розуміти та вилучати цінну інформацію з неструктурованих джерел даних, наприклад повідомлень електронної пошти, розширюючи контекст та сферу аналізу загроз безпеці.

— Виявлення прихованих та замаскованих загроз на основі аналізу великих масивів даних. Це рутинна робота, автоматизація якої допомагає розвантажити фахівців з ІБ, щоб вони могли сконцентруватися на найважливіших і найскладніших завданнях.

– Обмін інформацією про кіберзагрози. Системи безпеки на основі AI/ML можуть суттєво підвищити загальну ефективність роботи за рахунок автоматизованого обміну з іншими компаніями або операторами анонімізованою інформацією про загрози. Таким чином створюється дієвіший колективний захист.

– Предиктивна аналітика. Прогностичні можливості ШІ дозволяють організаціям передбачати потенційні загрози на основі історичних даних та тенденцій. Упереджувальний підхід дозволяє організаціям вживати необхідних заходів для запобігання атакам.

– Автоматизоване реагування та пом'якшення наслідків. Якщо атака все ж таки досягла мети, ШІ може автоматизувати дії з реагування на інциденти і пом'якшення наслідків. В результаті вікно вразливості – час від вчинення атаки до її ізоляції та реалізації контрзаходів – суттєво скорочується.

Попри великий потенціал ШІ-технологій для кібербезпеки, у цій галузі залишається ще чимало питань. Дії та принципи прийняття рішень AI-систем не завжди прозорі, а ефективність автоматизованих реакцій (якщо це не найрутинніші операції), все ще далека від ідеальної. На цьому етапі ШІ залишається потужним помічником у питаннях ІБ, але основне навантаження все ж таки лягає на людей-фахівців. Але технології AI/ML у сфері кібербезпеки швидко розвиваються й, можливо, в найближчі кілька років їх загальна ефективність істотно зросте.

Confidential Cloud Computing – безпека на глибинному рівні

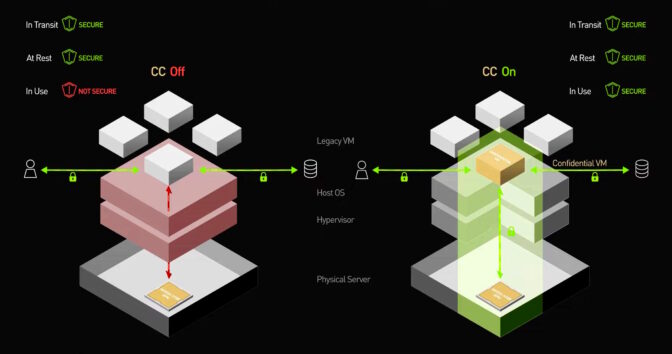

Конфіденційні дані наражаються на небезпеку компрометації на трьох основних етапах — під час зберігання на постійних носіях, у процесі передачі мережею та під час обробки. Традиційні інструменти захисту даних орієнтовані головним чином на дві перші складові. Дані досить надійно шифруються на рівні СЗД та захищаються під час обміну між користувачами. Однак, момент їх обробки на рівні процесора тривалий час залишався слабкою ланкою в безпековій архітектурі. Доступ до дампів пам'яті, де дані обробляються в незашифрованому вигляді або облікового запису адміністратора з повними правами (root) відкриває широкі можливості для компрометації. Так це технічно складно, але все ж таки цілком можливо, чим користуються досвідчені зловмисники.

Технологія конфіденційних обчислень (Confidential Cloud Computing) усуває цю прогалину безпеки. Концепція базується на тому, що для обробки критичних даних у процесорі на апаратному рівні створюється спеціальне захищене середовище — TEE(hardware-based Trusted Execution Environment), до якого мають доступ лише авторизовані програмами. Без дозволу його не побачить ані гіпервізор віртуальних машин ані хмарний провайдер (незалежно від адміністративних прав).

Загальна ідея роботи технології Confidential Computing. Джерело: NVIDIA

Захист охоплює як самі дані так й методи обробки, що використовуються всередині TEE. Для забезпечення захисту використовуються вбудовані ключі шифрування та надійні механізми перевірки, що унеможливлюють потрапляння в обробку неавторизованих (або пошкоджених/змінених) програм й даних.

Обробка даних с вимкненим та ввімкненим режимом Confidential Computing. Джерело: NVIDIA

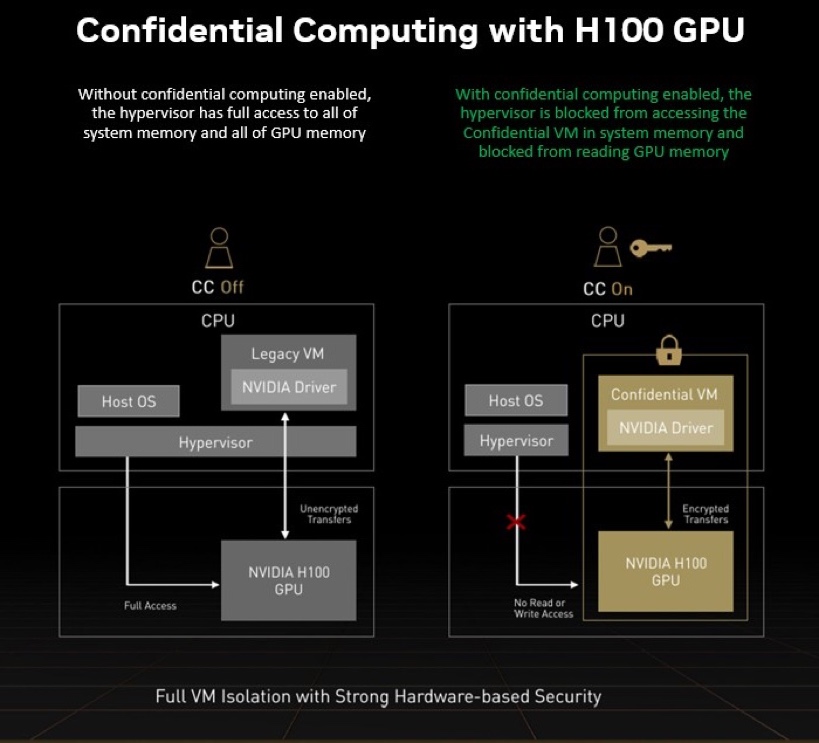

Такий підхід є особливо актуальним сьогодні, коли попит на хмарні ресурси швидко зростає, і компанії переносять дедалі більше даних, зокрема критично важливих, у хмари операторів. Confidential Cloud Computing дає замовникам більше впевненості в тому, що їхні дані, хоча й не обробляються локально, проте надійно захищені. Для реалізації конфіденційних обчислень потрібна підтримка відповідних технологій на рівні процесорів. Для досягнення консенсусу з цього питання під егідою The Linux Foundation навіть було сформовано Консорціум конфіденційних обчислень (Confidential Computing Consortium, CCC) до якого увійшли такі компанії як NVIDIA, VMware, Intel, AMD, Red Hat (належить IBM), Meta, Cisco, ARM, Fujitsu, Microsoft, Oracle, Google та інші. Цілями CCC є розробка загальногалузевих стандартів у сфері конфіденційних обчислень та сприяння розвитку інструментів з відкритим кодом у цій сфері.

Прикладами апаратних реалізацій TEE є технології Intel Secure Guard Extensions (SGX), AMD Secure Encrypted Virtualization (SEV), ARM Trustzone, Trusted Platform Module (TPM) і інші. Технологія ConfidentialComputing на базі TEE реалізована зокрема у прискорювачах обчислень із тензорними ядрами (GPU/TPU) NVIDIA H100, що їх також пропонує у своїй хмарі компанія De Novo.

Схема реалізації технології Confidential Computing на прискорювачах Н100 GPU. Джерело: NVIDIA

В цілому, TEE підвищує надійність захисту даних і має великі перспективи використання в хмарних інфраструктурах, але ефективна реалізація та підтримка конфіденційності інформації потребує спеціальних програмних інструментів, професійних навичок та може виявитися досить складним завданням для непрофільної організації. Разом з тим, зростання попиту на надійний захист даних робить Confidential Computing дуже перспективним напрямам розвитку систем інформаційної безпеки.

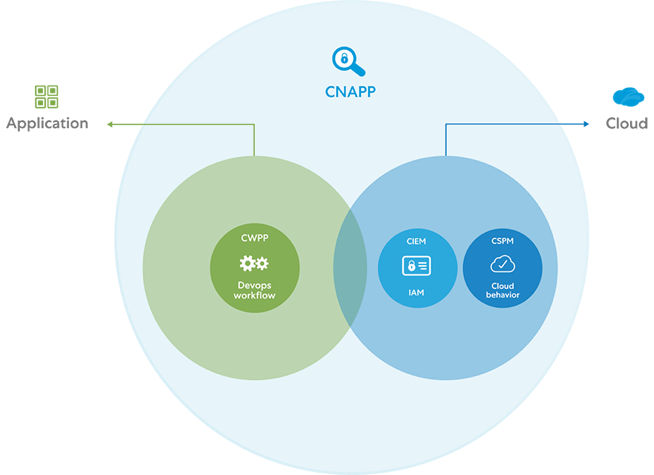

Платформи захисту хмарних застосунків (CNAPP)

Хмарні середовища суттєво відрізняються від інфраструктур, розгорнутих локально, тому й методи захисту даних у цих двох випадках мають дещо відрізнятися. Це розуміння прийшло не відразу, але коли усвідомлення все ж таки сталося, на ринку почали з'являтися комплексні рішення безпеки, адаптовані для роботи з хмарними платформами — Cloud Native Application Protection Platforms. Перевагою CNAPP є забезпечення можливість своєчасного реагування на загрози, що виникають на будь-якому етапі життєвого циклу ПЗ у хмарі — від розробки до середовища виконання.

Загальна схема реалізації CNAPP. Джерело: Gartner (How to protect your clouds with CSPM, CWPP, CNAPP, and CASB)

CNAPP об'єднує в рамках централізованої програмної платформи багато різних інструментів ІБ: Cloud security posture management (CSPM), Cloud workload protection platform (CWPP), Cloud service network security (CSNS), Kubernetes security posture management (KSPM), Cloud infrastructure entitlement management), Cloud Detection and Response (CDR) та багато інших. Комплексний підхід дозволяє суттєво спростити та полегшити роботу груп DevOps та DevSecOps, підвищуючи ефективність систем кібербезпеки в цілому. Платформа захисту хмарних застосунків дозволяє захистити весь спектр об'єктів та процесів у хмарних інфраструктурах, включно з контейнерами Kubernetes, конвеєрами CI/CD, безсерверними середовищами, мережевими з'єднаннями тощо.

Сьогодні CNAPP є одним із найперспективніших векторів розвитку систем інформаційної безпеки для хмар. Тут, поки що, дається взнаки брак фахівців і певні складності інтеграції різних систем захисту на одній платформі, до того ж не до кінця розв'язана проблема великої кількості оповіщень (кожен модуль безпеки видає попередження, що в сумі призводить до втоми та розсіяності уваги фахівців з ІБ). Проте всі питання поступово вирішуються, а кількість компаній-розробників, що пропонують подібні рішення, поступово збільшується.

Перспективних технологій для галузі інформаційної безпеки у хмарному середовищі сьогодні чимало. Але, які б з них ви не вибрали, варто пам'ятати, що методи, які добре показували себе у локальних дата-центрах, не завжди ефективні у хмарах. Зокрема, якщо йдеться про гібридні або мультихмарні інфраструктури. Також необхідно враховувати, що в рамках класичної моделі IaaS/PaaS хмарний оператор несе відповідальність за інфраструктурну безпеку, але турбота про захист власних даних та застосунків, як правило, лягає на самого клієнта. Разом з тим зараз з'являється все більше компаній, що пропонують комерційні сервіси з комплексного захисту «цифрових активів» у хмарних інфраструктурах, у тому числі за допомогою перспективних технологій, розглянутих у рамках даного огляду. Попит на такі послуги, враховуючи загальне напруженості у світі — зростає з кожним днем.

Якщо вам потрібна надійна, захищена та продуктивна хмара в кращому датацентрі України або на території ЄС, а може у вас є питання щодо міграції навантажень у середовище IaaS/PaaS? Тоді звертайтеся за консультацією до фахівців De Novo. Ми відповімо на ваші запитання, підберемо оптимальне рішення та допоможемо здійснити міграцію або розгорнути пілотний проєкт.